CentOS 安装配置denyhosts

DenyHosts DenyHosts是Python语言写的一个程序,它会分析sshd的日志文件(/var/log/secure),当发现重 复的攻击时就会记录IP到/etc/hosts.deny文件,从而达到自动屏IP的功能。 当你的linux服务器暴露在互联网之...

Kali2.0正式发布,Kali2.0下载

- 2015-08-12

- 周边

Kali 2.0昨天已经在BlackHat 2015 USA上正式发布了。无论是粉丝们还是Kali官方都对这个2.0版本抱有极大的期待和热情。这是第一个基于Debian Jessie的Kali版本,此次升级最大的特点就是系统界面的设计理念更加先进...

Hacking Team 武器库

- 2015-07-11

- 周边

0x00 序 事先声明本人并不是全栈安全工程师,仅仅是移动安全小菜一枚,所以对泄漏资料的分析难免会有疏忽或着错误,望各位围观的大侠手下留情。 首先来看安全界元老对Hacking Team(以下简称HT)被黑这个事件的看法...

穿透ghost种植木马

- 2014-08-17

- 周边

标 题: 【原创】穿透ghost种植木马 作 者: yirucandy 时 间: 2014-07-25,17:21:33 链 接: http://bbs.pediy.com/showthread.php?t=190489 好不容易过掉各种杀毒软件、防火墙种上的木马,不能当用户使用ghost镜...

利用xmlrpc.php对WordPress进行暴力破解攻击

- 2014-07-24

- 周边

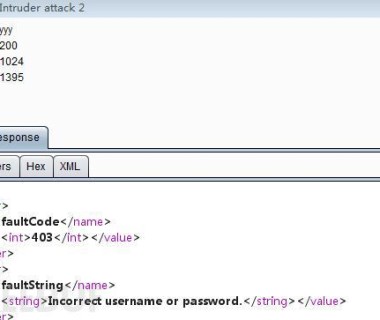

近几天wordpress社区的小伙伴们反映遭到了利用xmlrpc.php进行暴力破解的攻击。利用xmlrpc.php提供的接口尝试猜解用户的密码,可以绕过wordpress对暴力破解的限制。已经发现了大规模的利用,启用了xmlrpc的同学需...

WordPress系统暴力破解测试工具 – wpbf

- 2014-06-19

- 周边

wpbf这款工具可以帮助渗透测试人员,针对WordPress博客后台进行爆破测试。 特性 用户名枚举和发现 多线程 自动使用博客内容中的关键字作为字典 HTTP代理支...

Discuz 爆破无视验证码,PHP 调用社工库暴破 Discuz 论坛账户脚本

- 2014-06-03

- 周边

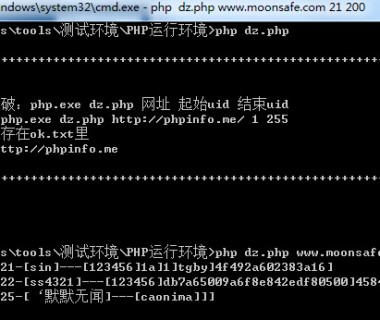

+++++++++++++++++++++++++++++++++++++++++++++++++++ 开始爆破:php.exe $argv[0] 网址 起始uid 结束uid 示例: php.exe $argv[0] http://site.me/ 1 255 结果保存在ok.txt里 +++++++++++++++++++++++++++++++++...

又一款超强PHP后门

- 2014-05-25

- 周边

这个后门是在渗透某站时遇到的,贴代码: 下面分析一下这个代码 另外给出此后门的利用方式: 先把要写入的内容URL编码,比如: 编码后: %3C%3F%70%68%70%20%70%68%70%69%6E%66%6F%28%29%3B%20%3...