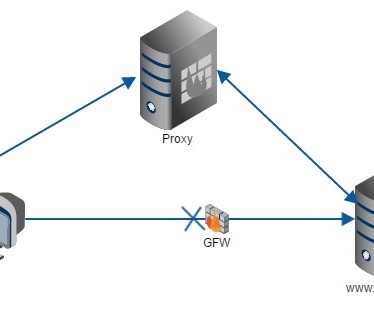

端口转发/内网代理工具,功能类似于lcx/ew:iox

- 2020-02-24

- 安全工具

iox 端口转发 & 内网代理工具,功能类似于lcx/ew,但是比它们更好。 为什么写iox? lcx和ew是很优秀的工具,但还可以提高 在我最初使用它们的很长一段时间里,我都记不住那些复杂的命令行参...

新冠肺炎疫情实时数据接口API和开源项目

新型冠状病毒 2019-nCoV 病毒:新型冠状病毒 2019-nCoV传染源:新冠肺炎的患者。无症状感染者也可能成为传染源。传播途径:经呼吸道飞沫、接触传播是主要的传播途径。气溶胶传播和消化道等传播途径尚待明确。...

MySQL JDBC Deserialization Payload / MySQL客户端jdbc反序列化漏洞

描述 当MySQL JDBC url可控时,除了能利用MySQL协议读取MySQL Client的本地文件之外,还可以利用客户端在连接服务器时会反序列化服务器返回的二进制数据,从而触发反序列化漏洞。 详情 1. 安装rewrite...

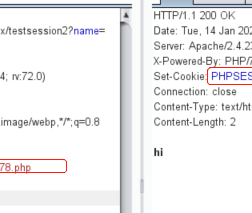

thinkphp6 session 任意文件创建漏洞POC

- 2020-02-01

- Vulndb

2020年1月13号,Thinkphp 6.0.2发布,在详情页指出修复了一处Session安全隐患。经分析,该漏洞允许攻击者在目标环境启用session的条件下创建任意文件以及删除任意文件,在特定情况下还可以getshell。 具体受...

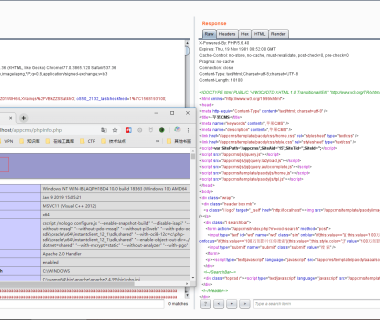

maccms v8 80w字符远程命令执行(RCE)漏洞

- 2020-02-01

- Vulndb

之前很多使用maccms电影站被挂马,表现为title修改,xml顶添加js网马等症状等,这就是《maccms 80w字符RCE》,仅影macms v8版本,maccms v10不受影响。 漏洞复现 首先通过正则回溯来绕过360 waf,然后通过...