伪造Windows登录界面窃取密码:FakeLogonScreen

- 发表于

- 安全工具

FakeLogonScreen

在Windows环境中,获取系统密码,提升系统权限。在渗透测试是经常遇到的。今天这里介绍一款伪造windows登录屏幕以达到窃取密码或题全的软件:FakeLogonScreen。FakeLogonScreen这个程序是用于伪造Windows登录凭证以获取系统登录密码。它会获取当前系统配置的背景图片,这样显得更加真实,成功率也会更高。

另外,该程序会对输入的密码进行Active Directory或本地计算机的认证,以确保窃取密码的准确性。它可以显示在控制台,也可以保存早文件远程系统的硬盘上。这个软件的好处就是可以与其它工具配合使用,可以直接通过内存执行(无文件)。比如可以配合Cobalt Strike的execute-assembly来执行。

运行环境

由于使用c#编写,需要系统中有.net framework框架。这里测试windows10和windows7,系统均为64位。在其release的版本中,作者给出来.net framework3.5和4.5的可执行程序。适用于windows7 和windows10等情况。实际中可根据实际情况进行选择。

利用

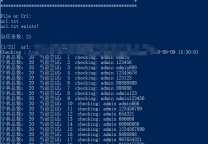

可以配合Cobalt Strike,系统上线后,进入到beacon中,然后直接执行execute-assembly /root/Desktop/FakeLogonScreen.exe 。(后面为控制机上的文件路径,非被控机的路径)。接下来就是等待对方输入密码,即可在进入的beacon中显示输入的密码了。效果图如下:

也可以使用FakeLogonScreenToFile.exe 在本地执行后,然后去查看文件。

当然这个程序也有些问题,就是windows7也显示windows10样式的窗口,同时,界面显示仍然与系统原有的有区别,但是对于安全意识低的员工还是有作用的。

软件下载

特征

- 主显示屏显示Windows 10登录屏幕,而其他屏幕变为黑色

- 如果用户配置了自定义背景,则显示该背景而不是默认背景

- 关闭屏幕前验证输入的密码

- 输入的用户名和密码将输出到控制台或存储在文件中

- 阻止许多快捷键以防止绕过屏幕

- 最小化所有现有窗口,以避免其他窗口停留在顶部

软件下载地址:https://github.com/bitsadmin/fakelogonscreen/releases

- FakeLogonScreen.exe:将输出写入控制台,例如与Cobalt Strike兼容

- FakeLogonScreenToFile.exe:将输出写入控制台并

%LOCALAPPDATA%\Microsoft\user.db

文件夹:

- / (root):针对.NET Framework 4.5构建,默认情况下,该框架已在Windows 8、8.1和10中安装

- DOTNET35:针对Windows 7中默认安装的.NET Framework 3.5构建

原文连接的情况下转载,若非则不得使用我方内容。