恶意软件沙箱自动分析项目,配置/Payload/行为等详细技术分析:CAPE

- 发表于

- 安全工具

CAPE 恶意软件配置和Payload提取

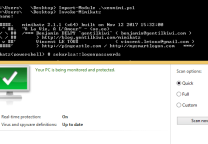

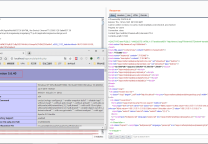

CAPE是一个恶意软件沙箱。自动执行恶意软件分析过程,目标是从恶意软件中提取Payload和配置。这使CAPE能够基于Payload签名检测恶意软件,并实现了恶意软件逆向工程和威胁情报的许多目标的自动化,亦可用于取证分析等场景。

从最初在样本上运行时,CAPE可以检测到许多恶意软件技术或行为以及特定的恶意软件家族。然后,此检测可能会触发使用特定程序包的进一步运行,以便提取恶意软件Payload及其可能的配置,以进行进一步分析。

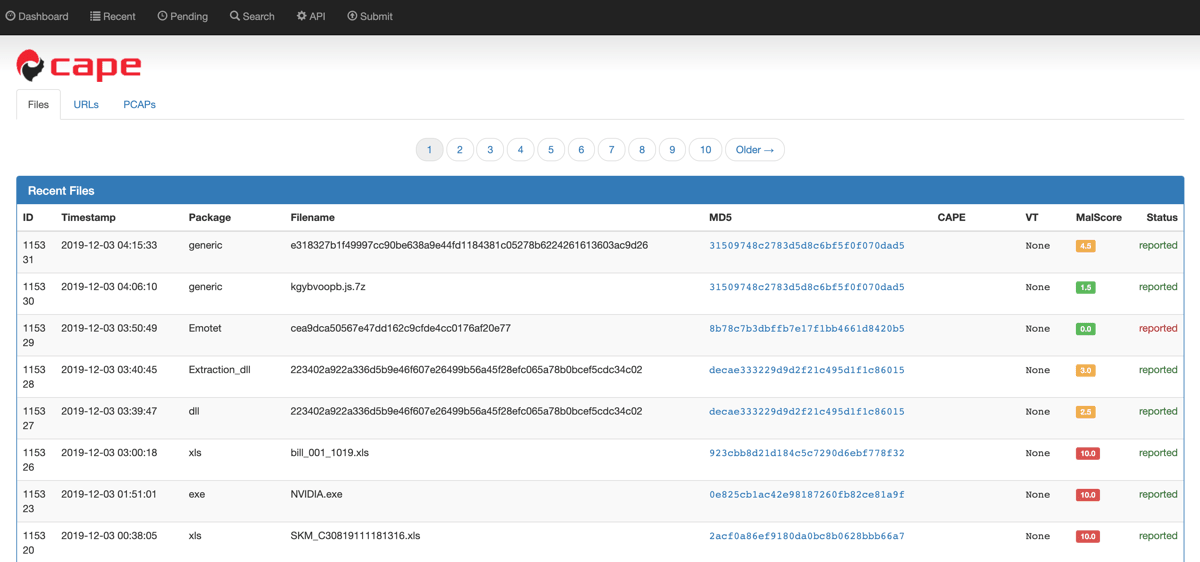

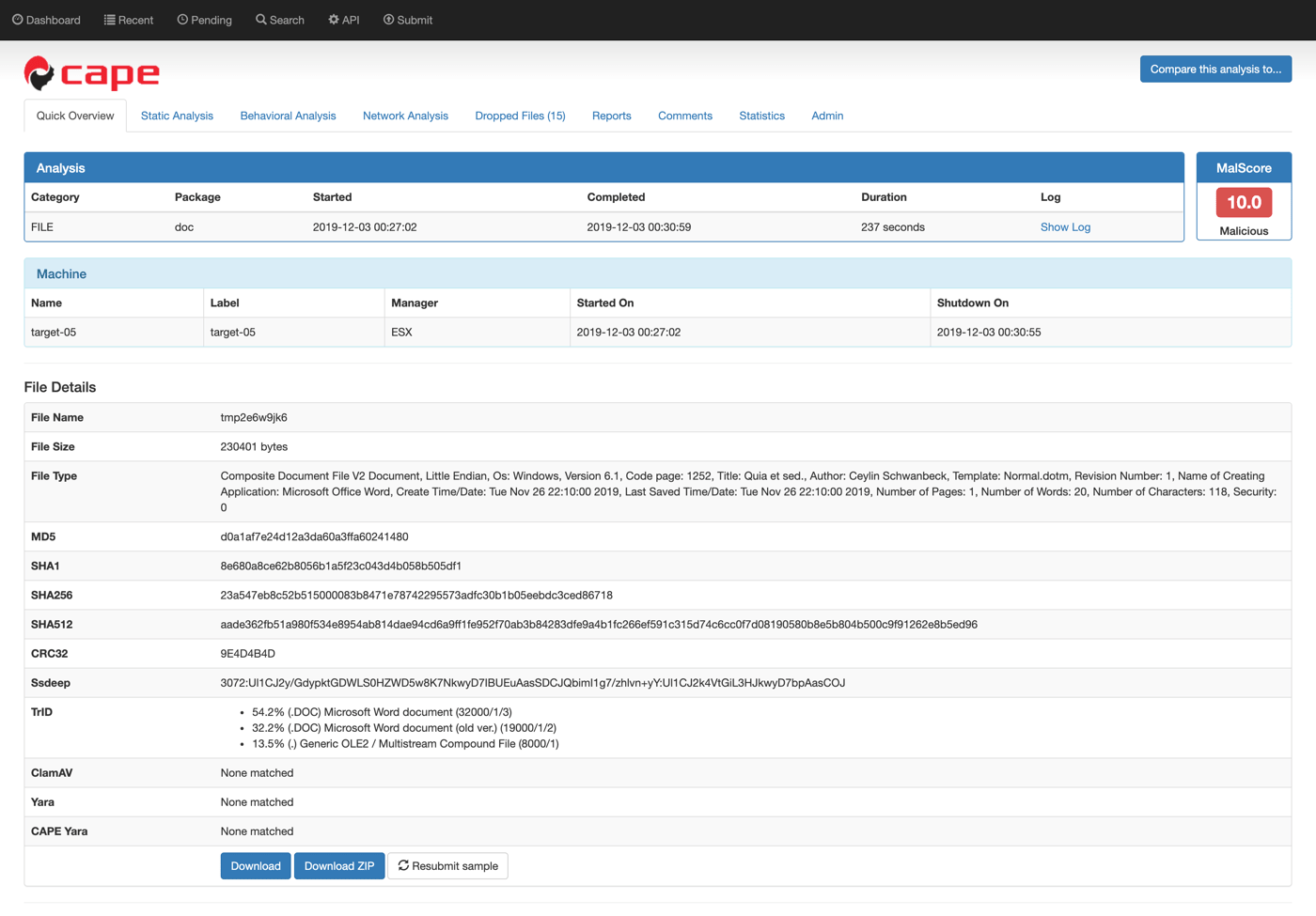

CAPE UI截图

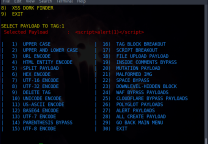

CAPE检测的技术或行为包括

- Process injection

- Shellcode injection

- DLL injection

- Process Hollowing

- Process Doppelganging

- Decompression of executable modules in memory

- Extraction of executable modules or shellcode in memory

这些行为的程序包将存储为正在注入,提取或解压缩的Payload以进行进一步分析。这通常是解压缩形式的恶意软件Payload。

CAPE自动为每个进程创建一个进程存储,如果是DLL,则为内存中的DLL的模块映像自动创建一个进程存储。这对于使用简单包装器包装的样本很有用,在这种情况下,模块映像存储通常会完全解压缩。Yara签名可能会在进程存储上触发,可能导致使用特定程序包或配置解析进行提交。

CAPE还提供了一个程序包,可以动态解压缩使用“被入侵”(已修改)UPX的样本,这在恶意软件作者中非常流行。这些样本将在CAPE的调试器中运行,直到其OEP(原始入口点)为止,然后将其丢弃,固定并自动重建其导入,以供分析。

当前,CAPE具有针对以下恶意软件家族的特定程序包存储配置和Payload:

- PlugX

- EvilGrab

- Sedreco

- Cerber

- TrickBot

- Hancitor

- Ursnif

- QakBot

CAPE具有以下恶意软件家族的配置解析器/解码器,其行为会自动提取Payload:

- Emotet

- RedLeaf

- ChChes

- HttpBrowser

- Enfal

- PoisonIvy

- Screech

- TSCookie

- Dridex

- SmokeLoader

许多其他恶意软件家族的行为会自动提取其payloads,为此,CAPE使用Yara签名来检测payloads。该列表正在增长,包括:

Azorult, Formbook, Ryuk, Hermes, Shade, Remcos, Ramnit, Gootkit, QtBot, ZeroT, WanaCry, NetTraveler, Locky, BadRabbit, Magniber, Redsip, Kronos, PetrWrap, Kovter, Azer, Petya, Dreambot, Atlas, NanoLocker, Mole, Codoso, Cryptoshield, Loki, Jaff, IcedID, Scarab, Cutlet, RokRat, OlympicDestroyer, Gandcrab, Fareit, ZeusPanda, AgentTesla, Imminent, Arkei, Sorgu, tRat, T5000, TClient, TreasureHunter.

CAPE 安装建议

项目地址:https://github.com/ctxis/CAPE

- 为了获得最佳兼容性,我们强烈建议在Ubuntu 18.04 LTS上安装

- 建议将KVM用作虚拟机监控程序:

sudo ./kvm-qemu.sh all <username> - 要安装CAPE本身,请执行cuckoo.sh并进行所有优化:

sudo ./cuckoo.sh all cape - 重新启动并享受

所有脚本均包含帮助 -h, 但是请检查脚本以了解它们在做什么。

此个,CAPE有一个在线社区版本,任何人都可以免费试用:https://cape.contextis.com/submit

原文连接的情况下转载,若非则不得使用我方内容。