WAScan – Web应用程序安全扫描器

- 发表于

- 安全工具

WAScan - Web应用程序扫描器

WAScan是一个开源Web应用程序安全扫描程序。它旨在使用“黑匣子”方法查找各种漏洞,这意味着它不会研究Web应用程序的源代码,而是像模糊测试器(fuzzer)一样工作,扫描已部署的Web应用程序的页面,提取链接和表单并进行攻击脚本,发送payloads并查找错误消息,等等。WAScan基于python2.7构建,并且可以在具有Python环境的任何平台上运行。

功能

指纹

- Content Management System (CMS) -> 6

- Web Frameworks -> 22

- Cookies/Headers Security

- Languages -> 9

- Operating Systems (OS) -> 7

- Server -> ALL

- Web App Firewall (WAF) -> 50+

攻击

- Bash Commands Injection

- Blind SQL Injection

- Buffer Overflow

- Carriage Return Line Feed

- SQL Injection in Headers

- XSS in Headers

- HTML Injection

- LDAP Injection

- Local File Inclusion

- OS Commanding

- PHP Code Injection

- SQL Injection

- Server Side Injection

- XPath Injection

- Cross Site Scripting

- XML External Entity

审计

- Apache Status Page

- Open Redirect

- PHPInfo

- Robots.txt

- XST

爆破

- Admin Panel

- Common Backdoor

- Common Backup Dir

- Common Backup File

- Common Dir

- Common File

- Hidden Parameters

泄露

- Credit Cards

- Emails

- Private IP

- Errors -> (fatal errors,...)

- SSN

WAScan安装

| 1 2 3 4 | $ git clone https://github.com/m4ll0k/WAScan.git wascan $ cd wascan $ pip install BeautifulSoup $ python wascan.py |

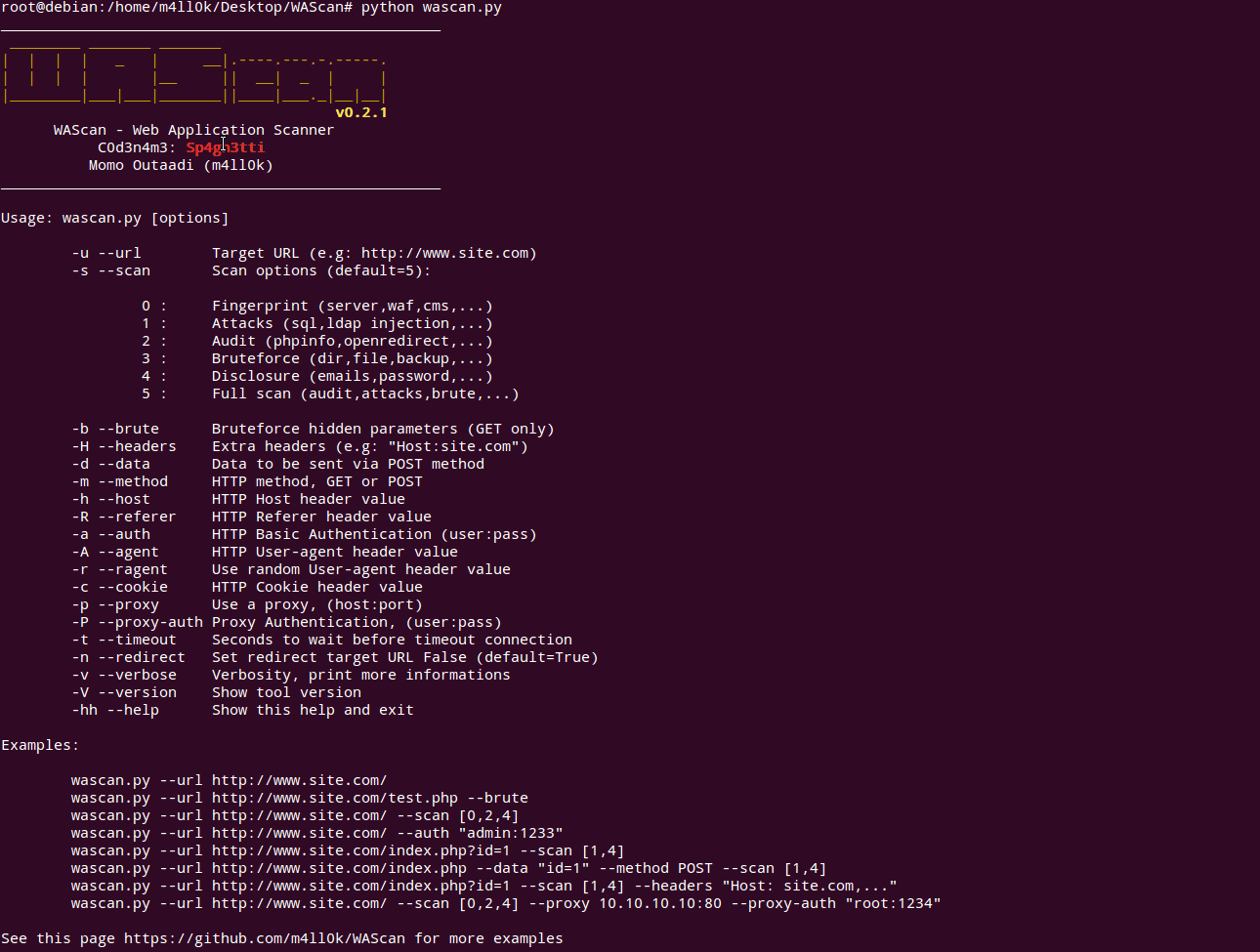

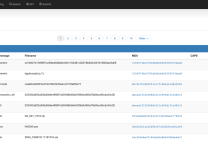

WAScan使用

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 | # 指纹 $ python wascan.py --url http://xxxxx.com/ --scan 0 # 攻击 $ python wascan.py --url http://xxxxx.com/index.php?id=1 --scan 1 # 审计 $ python wascan.py --url http://xxxxx.com/ --scan 2 # 爆破 $ python wascan.py --url http://xxxxx.com/ --scan 3 # 泄露 $ python wascan.py --url http://xxxxx.com/ --scan 4 # 全面扫描 $ python wascan.py --url http://xxxxx.com --scan 5 # 爆破隐藏参数 $ python wascan.py --url http://xxxxx.com/test.php --brute # 高级用法 $ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234" $ python wascan.py --url http://xxxxx.com/test.php --scan 5 --data "id=1" --method POST $ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234" --proxy xxx.xxx.xxx.xxx $ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234" --proxy xxx.xxx.xxx.xxx --proxy-auth "root:4321" $ python wascan.py --url http://xxxxx.com/test.php --scan 5 --auth "admin:1234" --proxy xxx.xxx.xxx.xxx --proxy-auth "root:4321 --ragent -v |

另外值得一提的是,该项目也是WPSeku的同人作者。

原文连接:WAScan – Web应用程序安全扫描器 所有媒体,可在保留署名、

原文连接

的情况下转载,若非则不得使用我方内容。