Windows事件响应数字取证工具:DFIRtriage

- 发表于

- 安全工具

DFIRtriage 数字取证工具

用于基于Windows的事件响应的数字取证工具。

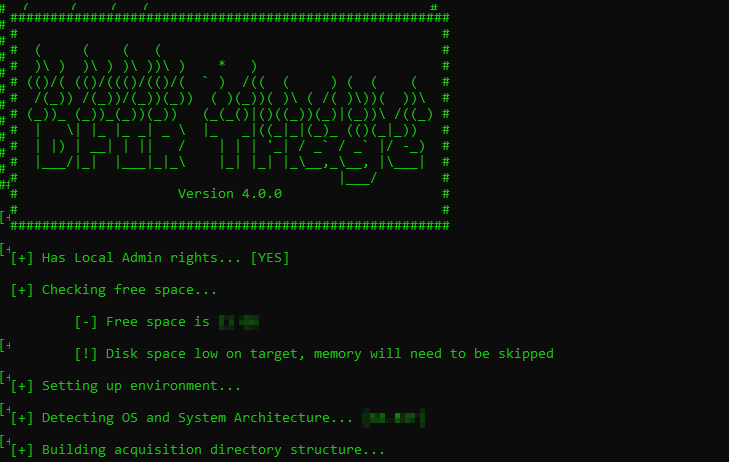

DFIRtriage是旨在向事件响应者提供快速主机数据的数字取证工具。使用Python编写。该工具将在执行时自动运行各种命令。所获取的数据将驻留在执行目录的根目录中。DFIRTriage可以从USB驱动器运行,也可以在目标上的远程外壳中执行。仅支持Windows。

使用:将dfirtriage.exe拖放到目标上并以管理员权限执行。

项目结构

- DFIRtriage.exe

- 编译的可执行文件

- .\data\core.ir

- 工具集存储库(仅适用于Python版本)

- manifest.txt

- 核心组件的文件哈希

- unlicense.txt

- 许可协议副本

- source directory

- DFIRtriage-v4-pub.py

- dtfind.exe

- 编译的搜索工具可执行文件

下载:https://github.com/travisfoley/dfirtriage

取证清单

以下是收集的信息和项目列表

- Memory Raw --> 图像采集(可选)

- Prefetch --> 收集所有预取文件并将其解析为报告

- PowerShell command history --> 收集所有用户的PowerShell命令历史记录

- User activity --> 最近用户活动的HTML报告

- File hash --> System32根目录中所有文件的MD5哈希

- Network information --> 网络配置,路由表,etc等

- Network connections --> 建立的网络连接

- DNS cache entries --> 完整的DNS缓存内容列表

- ARP table information --> 完整的ARP缓存内容列表

- NetBIOS information --> 活动的NetBIOS会话,传输的文件等

- Windows Update Log --> 收集事件跟踪日志信息并构建Windows更新日志

- Windows Defender Scanlog --> 收集事件跟踪日志信息并构建Windows更新日志

- Windows Event Logs --> 收集并解析Windows事件日志

- Process information --> 进程,PID和图像路径

- List of remotely opened files --> 远程主机在目标系统上打开的文件

- Local user account names --> 本地用户帐户列表

- List of hidden directories --> 系统分区上所有隐藏目录的列表

- Alternate Data Streams --> 包含备用数据流的文件列表

- Complete file listing --> 系统分区上所有文件的完整列表

- List of scheduled tasks --> 所有已配置的计划任务列表

- Hash of all collected data --> DFIRtriage收集的所有数据的MD5哈希

- Installed software --> 通过WMI安装的所有软件的列表

- Autorun information --> 所有自动运行的位置和内容

- Logged on users --> 当前所有登录到目标系统的用户

- Registry hives --> 所有注册表配置单元的副本

- USB artifacts --> 收集解析USB使用情况信息所需的数据

- Browser History --> 来自多个浏览器的浏览器历史记录集合

原文连接:Windows事件响应数字取证工具:DFIRtriage

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。