这8个浏览器扩展程序窃取了超过400万用户的网络浏览历史记录,快卸载!

- 发表于

- Vulndb

DataSpii报告

受到影响范围

任何能够运行相关浏览器的操作系统都会受到影响。

报告简介

Sam Jadali在使用营销服务时发现DataSPii,并注意到收集了大量数据。然后,他确定有问题的数据是通过Web浏览器扩展收集的,并包含PII,API密钥等。Sam是一名网络安全和威胁研究员。

两个最受欢迎的浏览器Chrome和Firefox拥有自己的应用商店,用户可以在其中下载扩展程序。但是,当您下载的扩展程序开始捕获您的在线活动并将您的浏览活动数据发送到远程数据库时,该怎么办?该DataSpii报告记录了前所未有的数据收集影响数百万个体以及众多财富500强企业。

DataSpii报告包含八个浏览器扩展中的任何一个,从不知情的Chrome和Firefox等现代浏览器用户收集浏览活动数据(包括个人身份信息(PII)和公司信息(CI))时发生的灾难性数据泄露。然后将这些数据传播给在线服务的成员,在那里它可能被任何成员挪用或利用。

扩展分析和数据收集活动

使用悬停缩放(Hover Zoom)分析,在扩展安装后,它会执行第一次更新,此时不会收集任何数据,然后是第一次更新,第二次更新是在安装后24天之后。

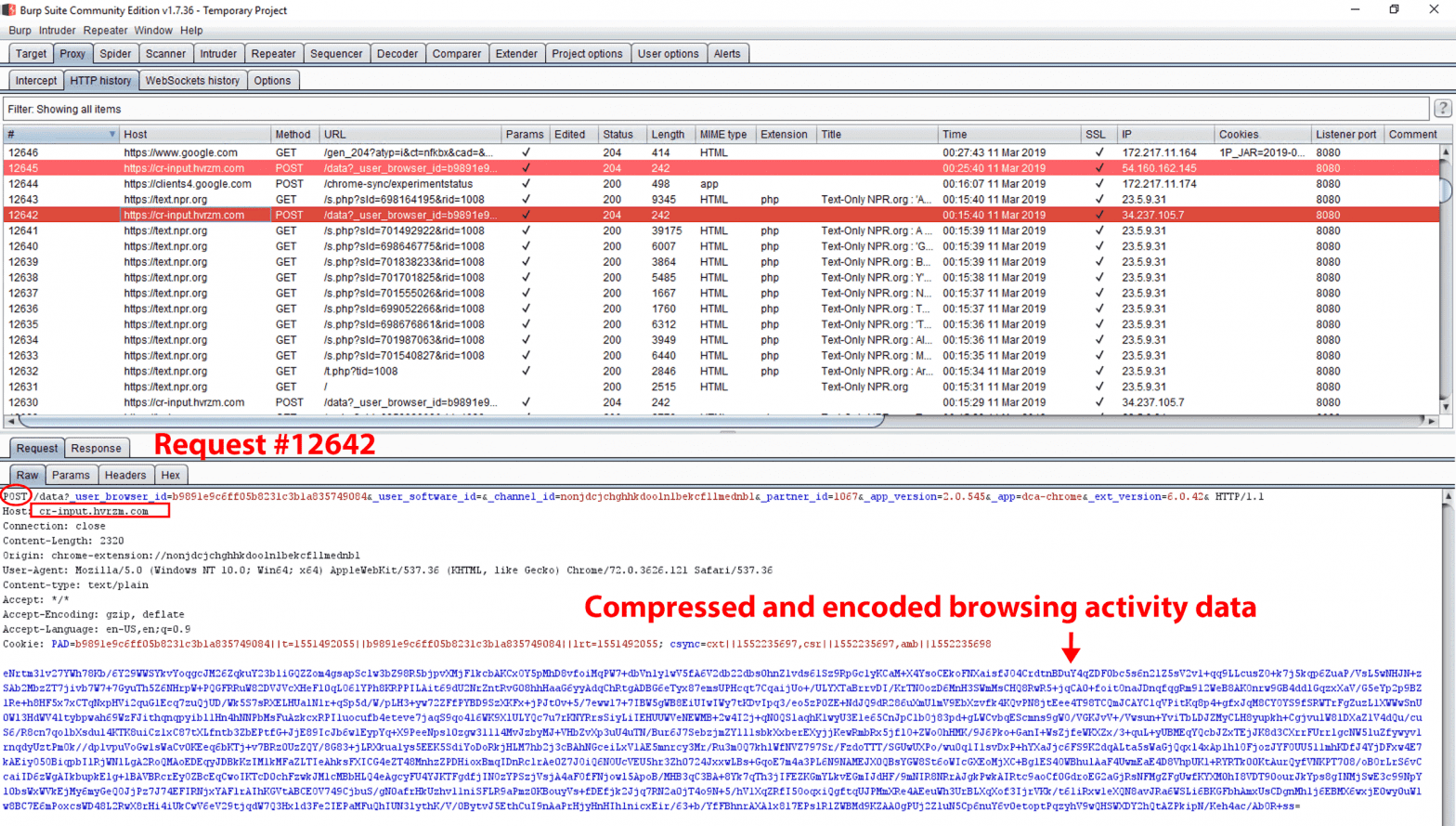

在第二次更新之后立即发送从扩展服务器发送的GET请求,该请求窃取浏览器活动数据并通过POST请求发送。

通过虚拟机更改进行了测试,“我们浏览了几个网站,包括text.npr.org上的10个网页。在我们访问了这些页面后,我们观察到了对cr-input.hvrzm.com的POST请求。payload包含我们浏览活动的压缩和编码数据。“

以下扩展似乎正在收集数据并发布在Nacho Analytics上。

DataSpii报告中的8款浏览器扩展

| 扩展名 | 用户数量(截至2019年2月/ 3月) | 浏览器供应商 | Chrome扩展程序ID |

|---|---|---|---|

| Hover Zoom | 800,000+ users | Chrome | nonjdcjchghhkdoolnlbekcfllmednbl |

| SpeakIt! | 1.4+ million users | Chrome | pgeolalilifpodheeocdmbhehgnkkbak |

| SuperZoom | 329,000+ users | Chrome and Firefox | gnamdgilanlgeeljfnckhboobddoahbl |

| SaveFrom.net Helper† | ≤140,000 users | Firefox | N/A |

| FairShare Unlock‡ | 1+ million users | Chrome and Firefox | alecjlhgldihcjjcffgjalappiifdhae |

| PanelMeasurement‡ | 500,000+ users | Chrome | kelbkhobcfhdcfhohdkjnaimmicmhcbo |

| Branded Surveys‡ | 8 users (June 2019) | Chrome | dpglnfbihebejclmfmdcbgjembbfjneo |

| Panel Community Surveys‡ | 1 user (June 2019) | Chrome | lpjhpdcflkecpciaehfbpafflkeomcnb |

这些浏览器扩展及其各自的浏览器(即Chrome或Firefox)可在macOS,Windows,Chrome OS或Ubuntu操作系统的台式机和笔记本电脑上运行。这些扩展程序还可以在基于Chromium的浏览器(例如Opera,Yandex Browser)上运行。

扩展程序收集的个人和公司数据类型

| 个人资料 | 公司数据 |

| 个人利益 纳税申报 GPS位置 旅行路线 性别 家谱 用户名 密码 信用卡信息 遗传概况 | 公司备忘录 员工任务 API密钥 专有源代码 局域网环境数据 防火墙访问代码 专有机密 运营资料 零日漏洞 |

有没有人访问扩展程序收集的网址?

在我们的调查过程中,我们发现扩展收集的我们自己的URL在收集后不久就被第三方访问了。但是,我们不知道对第三方查看的数据做了什么。

如何判断我是否受到DataSpii的影响?

为了停止数据收集,我们建议立即卸载扩展。

要在Chrome中查看扩展程序,请在浏览器中手动输入以下网址:chrome://extensions

要在Firefox中查看扩展程序,请在浏览器中手动输入以下网址:about:addons

如果我受到影响,我该怎么办?

- 删除扩展。

- 作为预防措施,如果您下载了其中一个已识别的扩展程序,则可以考虑更改密码。此外,如果您通过URL通过API访问服务,则可以考虑更改API密钥。

- 对于Web开发人员,公司和网络安全专业人员,我们建议删除元数据(如URL)中的PII,CI和敏感资料。我们建议公司通过限制对白名单IP地址的访问来进一步保护其API。

参考

- DataSpii完整报告:https://securitywithsam.com/2019/07/dataspii-leak-via-browser-extensions/

- DataSpii主页:https://dataspii.com

原文连接的情况下转载,若非则不得使用我方内容。