teemo:一个相关域名搜集与枚举工具,充分利用接口资源

- 发表于

- 安全工具

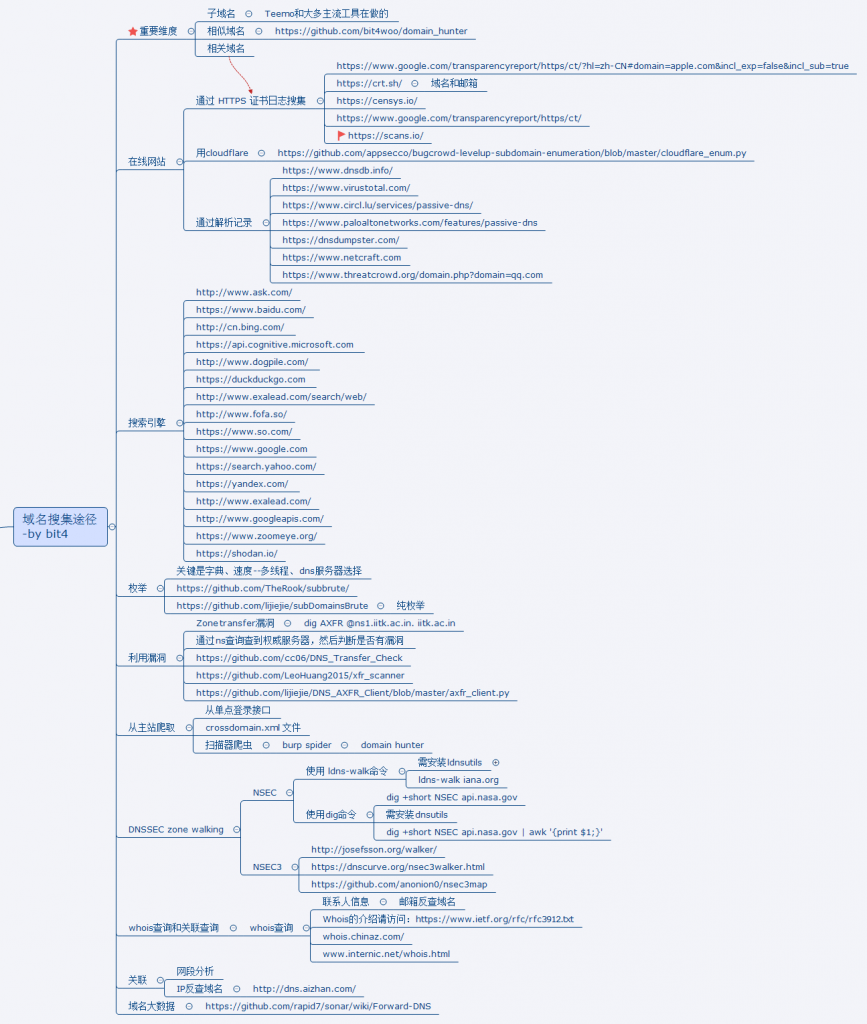

teemo介绍

一个具有相关域名搜集能力的渗透测试工具,即会收集当前域名所在组织的其他域名。原理是通过证书中"Subject Alternative Name"的内容。

该工具主要有三大模块:

利用搜索引擎

- http://www.ask.com/ (无请求限制,需要代理)

- https://www.baidu.com/ (无请求限制,不需要代理)

- http://cn.bing.com/

- https://api.cognitive.microsoft.com (bing API 尚未完成)

- http://www.dogpile.com/ (无需代理)

- https://duckduckgo.com (尚未完成,页面控制)

- http://www.exalead.com/search/web/

- http://www.fofa.so/ (需要购买)

- https://www.so.com/

- https://www.google.com (可能被block,需要代理)

- https://search.yahoo.com/

- https://yandex.com/ (可能被block)

- http://www.exalead.com/ (可能被block)

- http://www.googleapis.com/ (需要API key,google CSE)

- https://www.zoomeye.org/

- https://shodan.io/

利用第三方站点

- Alexa

- Chaxunla

- CrtSearch

- DNSdumpster

- Googlect

- Ilink

- Netcraft

- PassiveDNS

- Pgpsearch

- Sitedossier

- ThreatCrowd

- Threatminer

- Virustotal

- HackerTarget

whois查询及反向查询

接口需付费,暂未加入到主功能当中

- https://www.whoxy.com/

- DOMAINTOOLS

- WHOISXMLAPI

- ROBOWHOIS

- ZIPWHOIS

利用枚举

- subDomainsBrute

其中部分接口需要API Key,如果有相应账号,可以在config.py中进行配置,没有也不影响程序的使用。

teemo下载与使用

运行环境:python 2.7.*

下载

git clone https://github.com/bit4woo/teemo.git使用

- 查看帮助:

python teemo.py -h

- 枚举指定域名(会使用搜索引擎和第三方站点模块):

python teemo.py -d example.com

- 使用代理地址(默认会使用config.py中的设置):

python teemo.py -d example.com -x "http://127.0.0.1:9999"

- 启用枚举模式:

python teemo.py -b -d example.com

- 将结果保存到指定文件(默认会根据config.py中的设置保存到以域名命名的文件中):

python teemo.py -d example.com -o result.txt

原文连接:teemo:一个相关域名搜集与枚举工具,充分利用接口资源

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。