被Palo Alto 4.1亿美元收购的Twistlock是一家什么公司?

- 发表于

- 周边

近日Palo Alto公告,计划在其第四财季以4.1亿美元收购Twistlock。Twistlock对于国内用户而言,如果没有特意关注过RSA大会,云安全,容器安全,云原生安全或云工作负载保护平台等相关主题的话,可能不是很熟悉,笔者一直从事终端安全,数据安全方面的工作和研究,因此对Twistlock一直略有关注,在这里把以前收集的资料做一些整理,一起来看看Twistlock是一家什么公司。

Twistlock创立于2015年,那一年是以色列网安创业爆发的一年(虽然网安领域以色列一直是一个独特的存在,但2015一年就有近百家网安公司创立)。此时Docker诞生于硅谷已经2年,随着社区的壮大,即将在企业生产环境产生突破,可以想象的,安全问题也随之而来。曾经在以色列著名的网安黄埔8200部队服役,并在微软企业安全部门工作的Ben Bernstein抓住了这个时机,以不到30W美元的种子轮开始起家,公司定位容器安全。也是在这一年,由Google与Linux基金会联合创建了的云原生计算基金会CNCF,Google内部名为博格(Borg)的容器编排项目也正式更名为现在耳熟能详的Kubernetes。现在Twistlock自己贴的标签除了容器安全,就是云原生安全。Twistlock的融资节奏很好,2015年5月,天使轮280万美元,2016年7月A轮1000万美元,2017年4月B轮1700万美元,2018年8月C轮3300万美元。

现在,Twistlock已经能为Amazon ECS,Azure,Docker,GCP SecurityKubernetes,Pivotal,OpenShift,Istio 等多个平台提供安全方案。曾担任Twistlock首席战略官的王晨曦女士去年也参加了360的ISC安全大会,并担任了创新沙盒的评委,现场也谈过硅谷视角的容器安全云安全的一些观点。

在Gartner的定义中,Twitstlock归类是CWPP,终端安全或主机安全演变到今天(关于EDR/CWPP的介绍,青藤云的程度帅哥去年有篇文章写的很清楚,有兴趣可以去翻翻看),在终端侧是EDR,在服务器和数据中心侧是CWPP,Palo Alto已经有自己的EDR产品Traps ,通过收购,一方面完善了自己的泛主机安全的产品线,另一方面,更重要的是为新推出的云安全套件Prisma(棱镜)提供支撑。而且Twistlock100多名有经验的员工和300多个实际客户也会给Palo Alto在这以领域的能力建设提供有效的助力。

Twistlock的自己一句话介绍是“领先的全栈,全生命周期容器安全解决方案,保护容器环境及其中运行的应用程序,具有轻量级,可扩展和自动化特性,自动化的策略构建和全开发生命周期内的无缝集成”。笔者认为这也是一个持续的迭代的目标,云端设施的变化也是很快的。

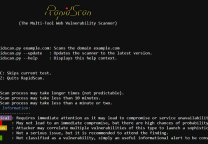

截至目前,Twistlock总结了6方面的核心能力,分别是漏洞管理,合规,运行时防御,持续集成和持续交付,云原生防火墙和访问控制。

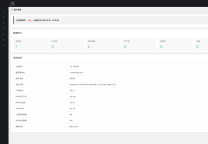

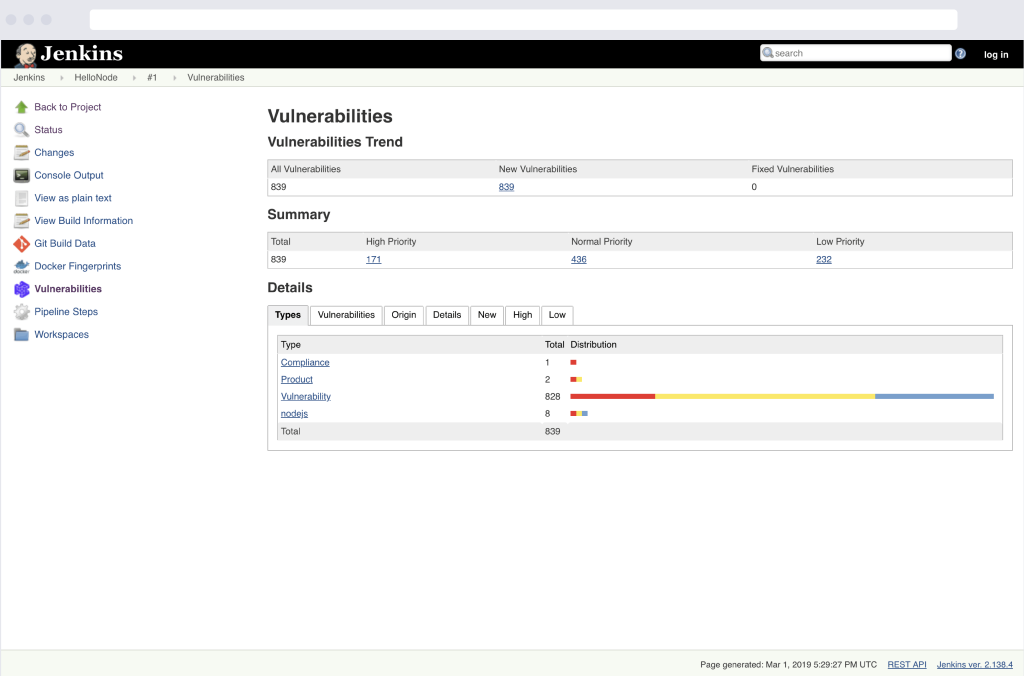

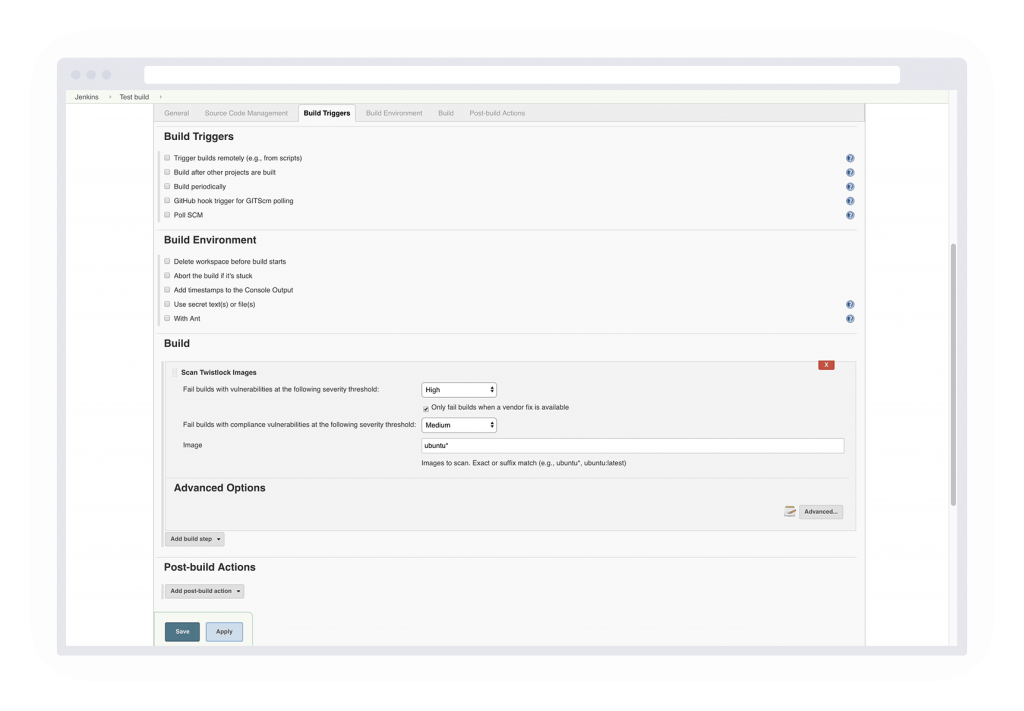

我们先看漏洞管理能力,它可以识别并预防整个应用程序生命周期中的漏洞,同时确定云原生环境风险的优先级,在开发过程可以集成到CI流程中,运营中可以持续监控识别容器,镜像和主机的风险。可以对特定的应用进行风险评分。下图就是在宠用的CI工具之一Jenkins中集成了漏洞管理的界面,漏洞通过内外的威胁情报等多种方式导入能力,也可以通过机器学习规则自建能力。

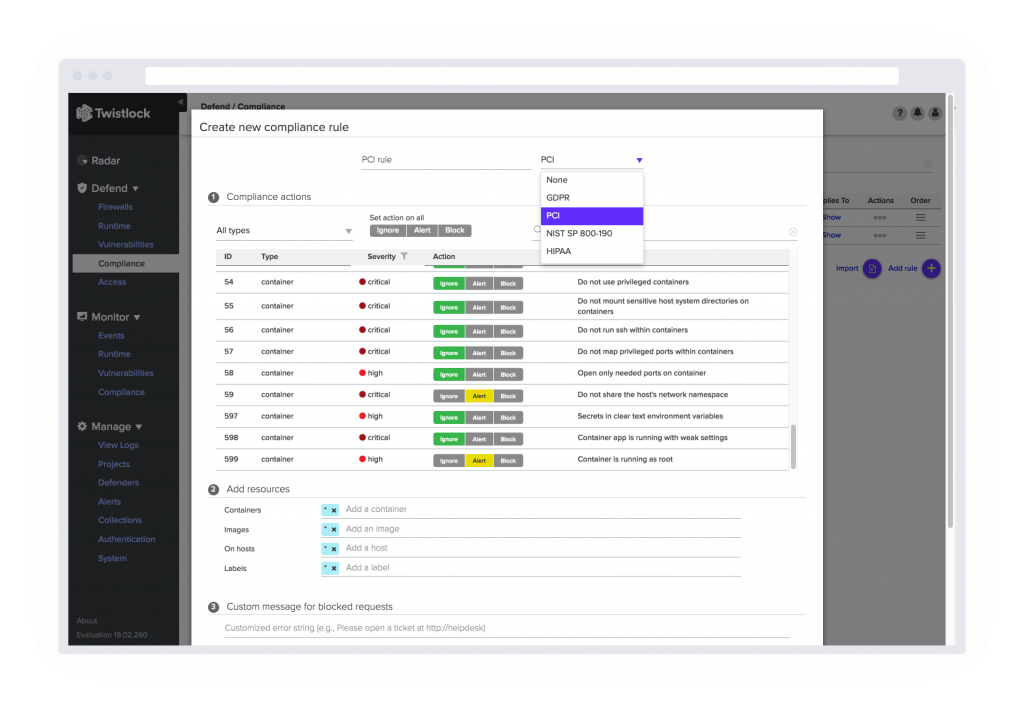

其次看合规。Twistlock的创始人作为主要作者参与了容器安全标准NIST SP 800-190的编写,内置了主要的一些部署模板,如下图所示,包括GDPR,NIST SP 800-190,PCI,HIPPA等。在开发环境中设置安全性和合规性的阈值,包括HIPAA、PCI合规性、CIS基准测试等,这样通过DevSecOps的落地将安全团队的要求无缝的对接到研发团队中,使得可以在整个开发过程中的保持合规性。这类功能的设计,符合笔者的逻辑,合规是需要培训,但技术就是要让即使没有培训的人也不会犯错误。

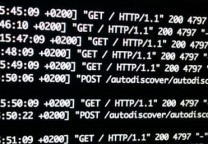

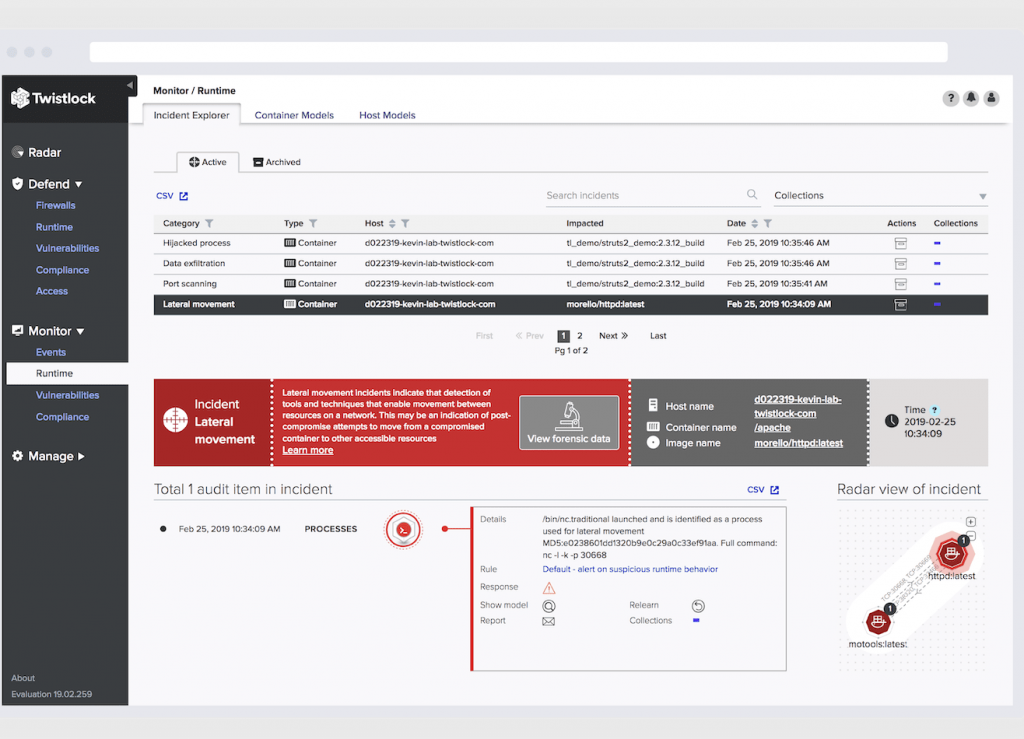

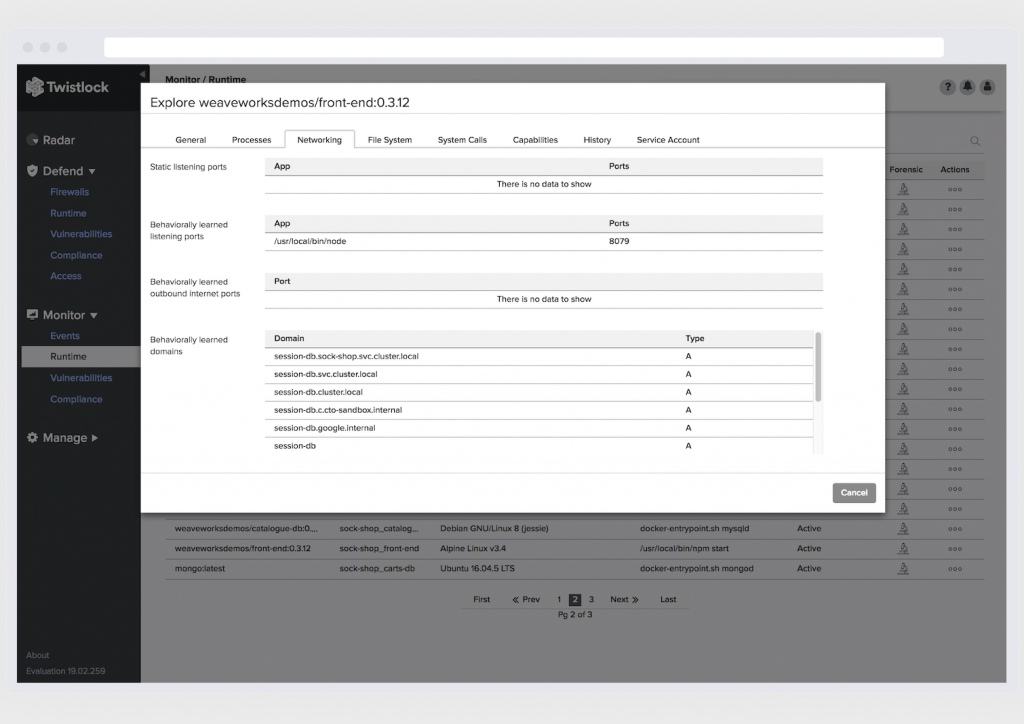

再看运行时防护。运行时防护包括网络和应用程序防火墙,支持Docker和AWS Fargate运行安全以及主机防护,可以通过机器学习为每个应用程序进行自动建模,保护网络,文件系统,进程和系统调用。这类功能是笔者一直研究和关注的重点,以后有机会再深入展开来说。

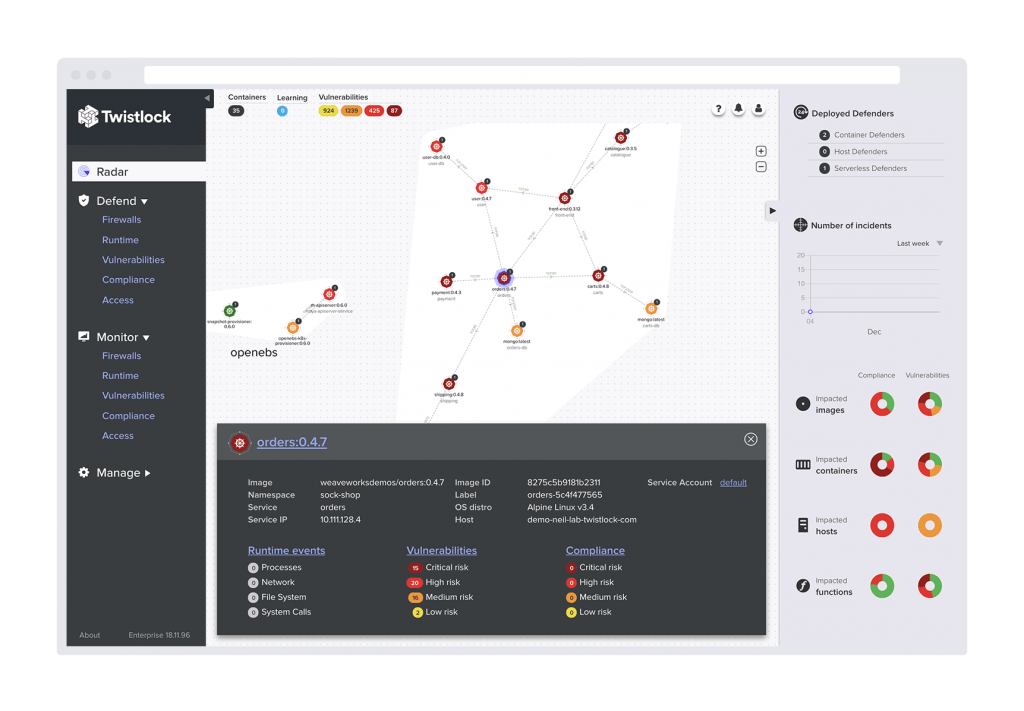

接着看云原生防火墙,Twistlock的防火墙包括3层防火墙和7层防火墙,它可自动学习应用程序的网络拓扑,并所有微服务提供应用程序的微分段,可以检测和阻止XSS攻击,SQL注入等威胁。在3层墙上,还可以自动模拟所有微服务之间的所有流量,并允许安全团队集中查看和实施安全流量,同时自动阻止异常,无需手动创建和管理规则。

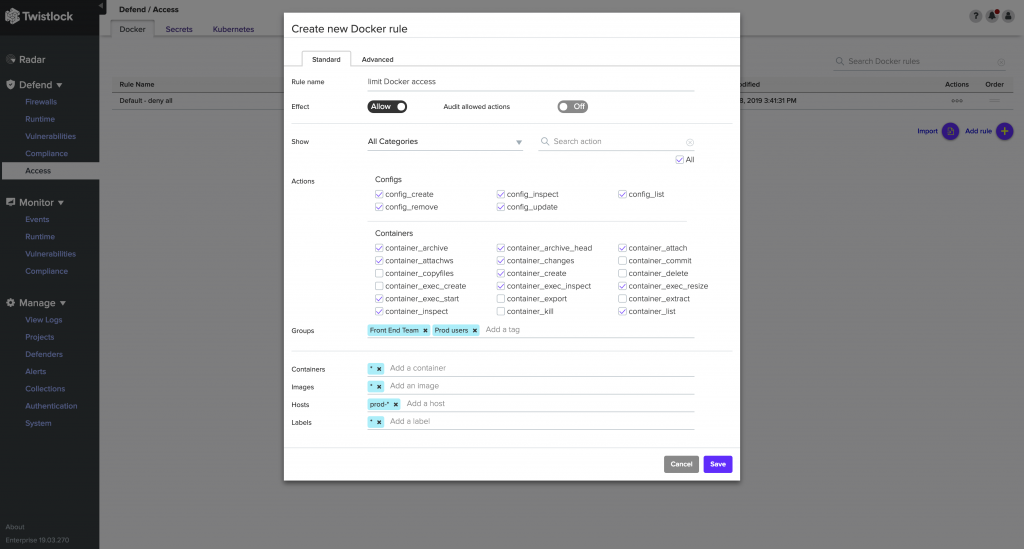

然后再看访问控制。Twistlock提供了企业级的AD,LDAP等各种IAM的身份集成,并切支持细粒度的基于角色的RBAC访问控制。内置的文件完整性监控,可通过查看特定文件和路径的文件访问来满足合规性目标。也可以在收到有关配置文件更改,读取客户数据访问权限或对组织重要的任何其他文件访问时进行告警。在这一块,其实Twistlock做了大量的工作,实现了大量系统在身份和安全上的集成。

最后看持续集成和持续CI/CD。其实在前面介绍其它功能的时候都与CI/CD发生过交接,Twistlock通过CI,让开发人员在每次运行构建时都能看到漏洞状态,而无需运行单独的工具或使用不同的界面。安全团队可以通过设置策略来预先防范风险,安全成为构建的一个部分。

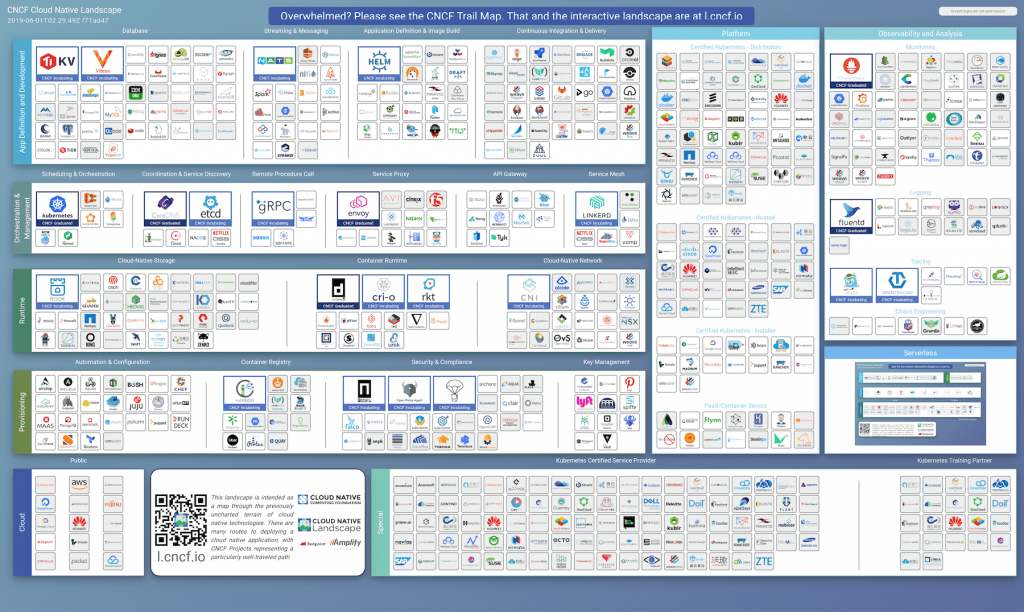

文章的结尾放一张最新的云原生全景图中,大家在其中找找Twistlock的位置。安全永远是为业务服务的,一切安全产品的设计和改进都是为了在最小化影响业务的情况下提供全周期的持续服务和保障,在产品概念类似的情况下,跑出来的是落地能力更强的产品和厂商。

原文连接的情况下转载,若非则不得使用我方内容。