macOS <= 10.14.3 Keychain exploit

- 发表于

- 安全工具

KeySteal是一个macOS <= 10.14.3 Keychain漏洞利用程序,允许您在没有用户提示的情况下访问Keychain中的密码。由两部分组成:

- 守护进程: 这个守护进程利用 securityd 获得一个允许访问 Keychain 的会话,而不需要密码提示

- Keysteal 客户端: 这是一个可以注入到应用程序中的库。 它将自动应用一个补丁,强制 Security Framework 使用我们的 keysteal 守护进程的会话

编译和运行

|

1 |

git clone https://github.com/LinusHenze/Keysteal.git |

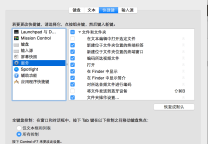

- 打开 KeySteal Xcode 项目

- 建立 keystealDaemon 和 keystealClient

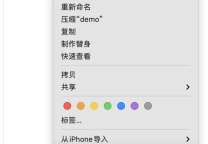

- 打开包含构建的守护进程和客户端的目录(在 keystealDaemon-Open in Finder 上右击)

- 运行 dump-keychain.sh

License 许可证

对于大多数文件,请参阅 LICENSE.txt。 以下文件是从Security-58286.220.15获取(或生成)的,属于 Apple Public Source License:

- handletypes.h

- ss_types.h

- ucsp_types.h

- ucsp.hpp

- ucspUser.cpp

苹果公共资源许可证的副本可以在这里找到。

原文连接:macOS <= 10.14.3 Keychain exploit

所有媒体,可在保留署名、

原文连接的情况下转载,若非则不得使用我方内容。