webshell是一种可以在web服务器上执行后台脚本或者命令的后门,黑客通过入侵网站上传webshell后获得服务器的执行操作权限,比如执行系统命令、窃取用户数据、删除web页面、修改主页等,其危害不言而喻。而WebShell扫描检测工具可辅助查出该后门。

WebShell扫描工具适用

- 网上下载的源码

- 特定文件检测是否是木马

- 检测目标程序或文件是否存在后门

- 免杀检测识别率测试

D盾 防火墙

阿D出品,免费,GUI,WebShell扫描检测查杀

功能特性简介

支持系统:win2003/win2008/win2012/win2016

PHP支持:FastCGI/ISAPI (版本:5.x至7.x)

一句话免疫,WebShell扫描查杀,主动后门拦截,SESSION保护,防WEB嗅探,防CC,防篡改,注入防御,防XSS,防提权,上传防御,未知0day防御,异 形脚本防御等等。 防止黑客入侵和提权,让服务器更安全。

『目录限制』

有效防止入侵者通过脚本上传危险程序或代码,让服务运行于安全状态。

『执行限制』

防范入侵者执行危险程序,防范提权的发生。

『网络限制』

禁止脚本连接本机的危险端口,如常见的Serv-U提权端口,防范通过第三方软件的网络端口进行提 权

禁止UDP向外发送,可有效防范UDP的DDOS攻击,如PHPDDOS等,有效限制网络带宽给恶意占用

『组件限制』

禁止危险的组件,让服务器更安全。

『.net安全』

去除 .net 一些危险基因,让服务器更安全!

『注入防御』

防范因网站有注入问题导致服务器给入侵。

『3389防御』

防范黑客未经许可登陆你的3389,让服务器更安全!

『防CC攻击』

让网站免受CC攻击困扰!

『禁止下载某文件类型』

防止不该给下载的文件给下载,防止信息外露!

『允许执行的脚本扩展名』

有效的防止未经允许的扩展名脚本恶意执行,如:CER,CDX 等扩展名的木马。或是 /1.asp/1.gif 等会执行的情况

『禁止如下目录执行脚本』

防止图片和上传等可写目录执行脚本

『防范工具扫描网站目录和文件信息』

让入侵者不容易知道你的网站结构

『防范MSSQL数据库错误信息反馈暴露表或数据信息』

防范信息暴露。

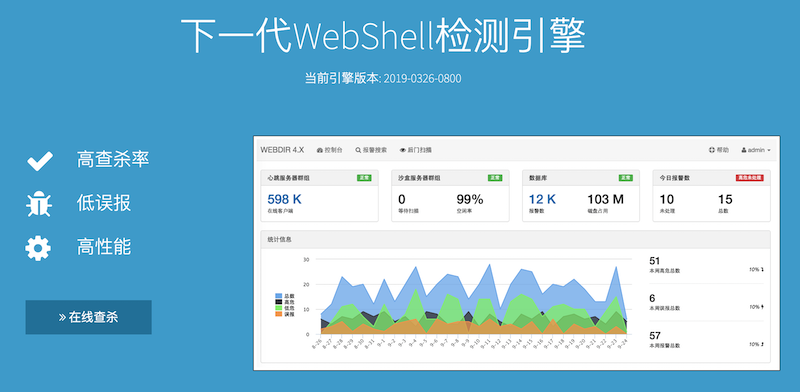

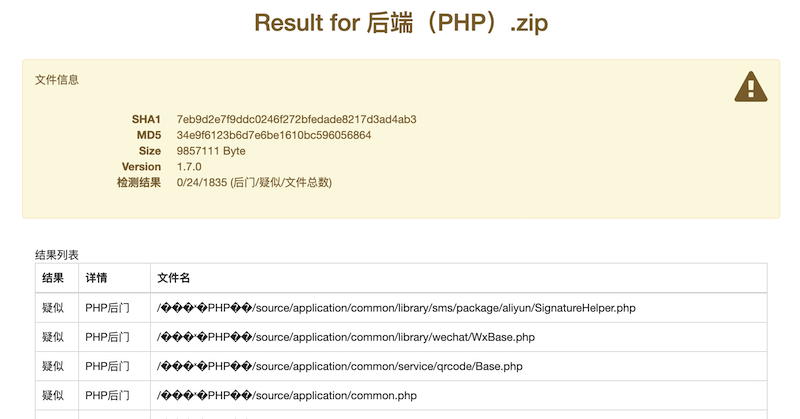

WEBDIR+ 百度WebShell扫描检测引擎

百度OpenRASP团队,推出的一款WebShell检测引擎,免费,Shell在线检测查杀

支持的文件类有 php, phtml, inc, php3, php4, php5, war, jsp, jspx, asp, aspx, cer, cdx, asa, ashx, asmx, cfm

支持的压缩包有 rar, zip, tar, xz, tbz, tgz, tbz2, bz2, gz

上传后的文件或者压缩包,会经过WEBDIR+三种引擎的扫描检测,检测后文件会被立即删除,全程无人工介入。传统的正则表达式方式,存在高误报、低查杀率的问题,WEBDIR+采用先进的动态监测技术,结合多种引擎零规则查杀

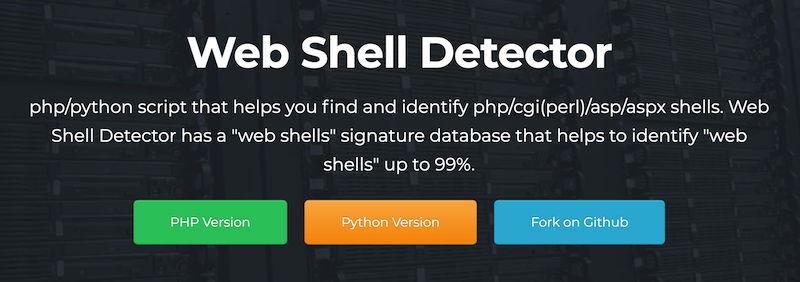

WebShell Detector WebShell扫描检测器

免费,在线检测查杀

php/python脚本,帮助您查找和识别php/cgi(perl)/asp/aspx shell。Web Shell Detector具有“Web shell”签名数据库,可帮助识别高达99%的“Web shell”。

WebShellkiller webshell后门扫描检测工具

免费,GUI Webshell扫描检测查杀

WebShellkiller作为一款web后门专杀工具,不仅支持webshell扫描,同时还支持暗链的扫描。这是一款融合了多重检测引擎的查杀工具。在传统正则匹配的基础上,采用模拟执行,参数动态分析监测技术、webshell语义分析技术、暗链隐藏特征分析技术,并根据webshell的行为模式构建了基于机器学习的智能检测模型。传统技术与人工智能技术相结合、静态扫描和动态分析相结合,更精准地检测出WEB网站已知和未知的后门文件。

软件特性

- 多维度检测技术

- 全面精确的暗链检测技术

- 快速定位处理文件

- 一键导出报表

- 一键上传样本

- 用户自定义敏感词的暗链检测

WEBSHELL.PUB 专注查杀

免费,GUI/在线WebShell扫描检测查杀

也称河马查杀,拥有海量webshell样本和自主查杀技术,采用传统特征+云端大数据双引擎的查杀技术。查杀速度快、精度高、误报低,形成科学查杀鉴定标准,可对同行产品进行查杀能力测评。

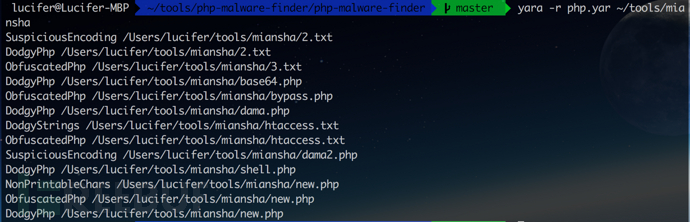

PHP Malware Finder webshell扫描查杀

免费,全平台,本地

PHP-malware-finder尽最大努力检测混淆/狡猾的代码以及使用恶意软件/ webshell常用的PHP函数的文件。

绕过PMF是微不足道的,但它的目标是抓住小孩和白痴,而不是那些有大脑功能的人。通过根据一组YARA规则爬行文件系统和测试文件来执行检测。是的,就这么简单!PMF不是使用基于散列的方法,而是尝试尽可能多地使用语义模式,以检测诸如“a $ _GET变量被解码两次,解压缩,然后传递给某些危险的函数,如system”之类的事情。

安装

- 安装 Yara.

- 这也可以通过一些Linux包管理器实现:sudo apt-get install yara或yum install yara等

- 下载 php-maleware-finder

git clone https://github.com/nbs-system/php-malware-finder.git

使用

|

1 2 3 4 5 6 7 |

$ ./phpmalwarefinder -h Usage phpmalwarefinder [-cfhtvl] <file|folder> ... -c Optional path to a rule file -f Fast mode -h Show this help message -t Specify the number of threads to use (8 by default) -v Verbose mode |

或者使用 yara:

|

1 |

$ yara -r ./php.yar /var/www |

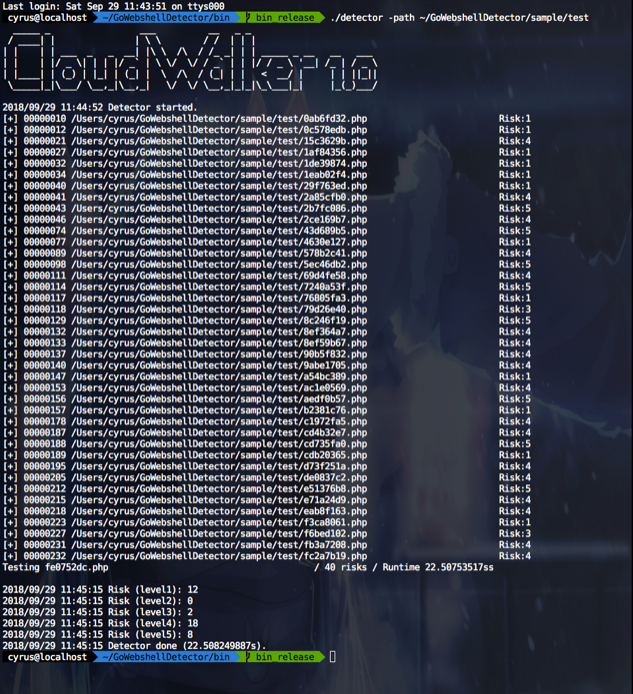

CloudWalker Webshell 扫描检测引擎

免费,全平台支持,线上线下

CloudWalker(牧云)是长亭推出的一款开源服务器安全管理平台。根据项目计划会逐步覆盖服务器资产管理、威胁扫描、Webshell扫描查杀、基线检测等各项功能。

本次开源作为开源计划的第一步,仅包含 Webshell 检测引擎部分,重点调优 Webshell扫描检测效果。目前放出的是一个可执行的命令行版本 Webshell 检测工具。

使用

|

1 |

$ ./webshell-detector /path/to/your-web-root/ /var/www/html /path/to/some-file |

输出 HTML 报告

|

1 |

$ ./webshell-detector -html -output result.html /path/to/web-root/ |

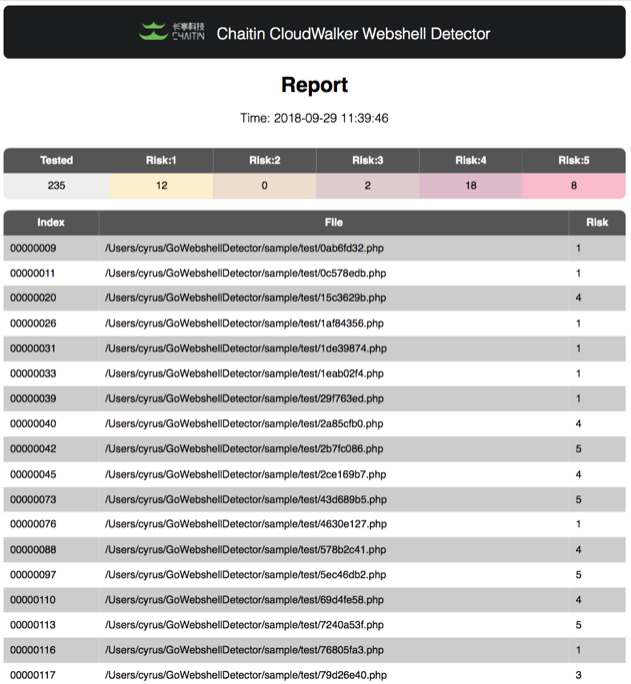

输出报告样例如下:

目前检测结果分为 5 个级别,级别越高说明检测出 Webshell 的可能性越高,如果没有级别说明不存在 Webshell 风险。

原文连接的情况下转载,若非则不得使用我方内容。